Приложение 1 Архитектура стандартов защиты информации и обеспечения информационной безопасности

Приложение 1

Архитектура стандартов защиты информации и обеспечения информационной безопасности

Общие сведения

Стандарты по защите информации и обеспечения информационной безопасности, используемые в российских организациях, имеют различное происхождение, различия и общности в объектах и аспектах стандартизации.

Если рассматривать чисто российские документы, то такие стандарты носят, как правило, форму требований технического характера преимущественно к компонентам технологической среды или справочного назначения, например ГОСТ Р 51275 («Факторы, воздействующие на информацию. Общие положения»). В редких случаях российские национальные стандарты являются основанием для соответствующих систем сертификации, такие как стандарты на алгоритмы криптографических преобразований (ГОСТ Р 34.10, ГОСТ Р 34.11, ГОСТ 28147).

Если термин «защита информации» («техническая защита информации») исторически используется в РФ и нормативно закреплен руководящими документами от 1992 г. Гостехкомиссии при Президенте РФ (Федеральная служба по техническому и экспортному контролю), то термин «информационная безопасность» (information security) чаще ассоциируется с положениями зарубежных (гармонизированных в РФ) стандартов. В то же время методологически все эти понятия имеют в основе одну и ту же модель, оформившуюся в середине 1980-х гг. («оранжевая» книга США, аналогичные документы Германии, Великобритании и других стран) и получившую различное развитие на уровне отдельных стран и международном уровне.

Практически до 1990-х гг. устоявшегося однозначного понятийного аппарата для предметной области безопасности в сфере информатики (информации) не существовало. На практике использовали различные термины и их определения, зачастую относящиеся к одному и тому же объекту. В зарубежных документах (стандартах и руководствах) широко использовали такие понятия, как data protection, data safety, data security, information security, IT security и др. В России тех времен все это воспроизводилось полностью и дополнялось национальным колоритом.

Разнообразие подходов и определений в пределах одной и той же области не в последнюю очередь послужило причиной учреждения в рамках международных организаций соответствующих специализированных профессиональных структур, целью деятельности которых являлась выработка единых, согласованных позиций и подходов в сфере безопасности применительно к информатике и информационным технологиям. Например, в 1989 г. в рамках совместного ИСО и МЭК технического комитета 1 (СТК 1) «Информационные технологии» был образован профильный орган (подкомитет) № 27 «Методы и средства обеспечения безопасности». Первоочередной задачей данного подкомитета являлась выработка основополагающих международных стандартов и руководств по базовым технологиям обеспечения безопасности при применении электронных информационных технологий. До этого стандарты, относящиеся к вопросам безопасности, издавались по мере необходимости самыми различными органами (подкомитетами ИСО), например, в рамках стандартизации протоколов и технологий взаимодействия открытых систем, служб и стандартов телекоммуникаций (МККТТ, позже — МСЭ-Т), стандартов Интернет и т. п. Применительно к 27-му подкомитету СТК 1 ИСО/МЭК абсолютно логично началом работ послужили вопросы стандартизации использования криптографических алгоритмов (конек спецов по безопасности информации предшествующих десятилетий) и выработки решений по противодействию внешним и внутренним злоумышленникам (обнаружение вторжений, основные угрозы, уязвимости и контрмеры, методы менеджмента безопасности информационных технологий и т. п.).

Позже (в 1993 г.) в рамках работ 27-го подкомитета СТК 1 ИСО/МЭК было открыто новое направление, преследующее целью формирование основы глобальному рынку средств безопасности ИТ, в связи с чем была образована соответствующая рабочая группа в структуре подкомитета.

В основу глобального рынка средств безопасности ИТ планировалось заложить подход, нашедший отражение в системе документов, известных как «Общие критерии» (Common criteria). Эта спецификация формально спонсируемая сообществом стран — издательским советом спонсоров технологии, а по сути профильными государственными организациями США. В рамках ИСО данная методология была оформлена серией стандартов, первыми из которых были:

— ИСО/МЭК 15408 «Критерии оценки безопасности информационных технологий» (в трех частях, свыше 600 страниц спецификаций и требований);

— ИСО/МЭК 18045 «Методология оценки безопасности информационных технологий» (почти 300 страниц требований к действиям оценщика — испытательной лаборатории).

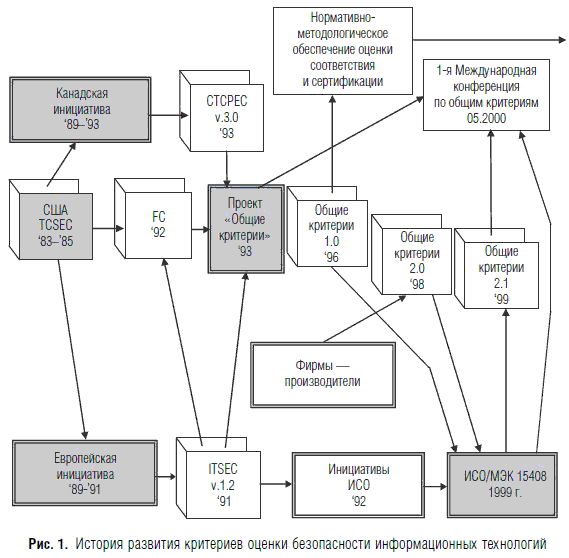

Состояние дел на момент издания первой редакции ИСО/МЭК 15408 в 1999 г. и этапы формирования данного документа иллюстрирует рис. 1.

Указанные работы сопровождались выработкой платформы международного признания результатов оценки соответствия и сертификации, поддерживаемые соответствующими межправительственными соглашениями. Инициаторами анонсировались удовлетворяющие различным отраслям решения, что, однако, не всегда подтверждалось практикой.

Например, банковское сообщество в начале 2000-х гг. инициировало проект по выработке рекомендаций банковскому сообществу относительно порядка возможного использования подхода «Общих критериев» в своей деятельности. Данные работы стартовали под индексом ISO TR 24590 «Banking-protection profiles for the financial industry» («Банковские профили защиты для финансовой отрасли»), но были прекращены на стадии работ в рамках комитета по причине отсутствия перспектив практической целесообразности. «Виной» тому (хотя этот термин не совсем уместен) была невозможность сохранения действия сертификатов по безопасности при реконфигурации сертифицированных изделий ИТ при их использовании в среде организации за пределами той конфигурации, что использовалась при сертификационных испытаниях. Потеря действия сертификата приводила к утрате гарантий органа сертификации (реальных гарантий, поддержанных финансовыми обязательствами), что сводило на нет все преимущества такой сертификации.

Одновременно с этим в России в начале 2000-х гг. параллельно и где-то согласованно, но в различных целях, велись работы по анализу и оценке возможности практического использования подхода «Общих критериев» в рамках развития национальной системы сертификации средств защиты информации и совершенствования систем безопасности в организациях отраслевой принадлежности. Результат был диаметрально противоположным.

По линии развития национальной системы сертификации по требованиям защиты информации подход «Общих критериев» был взят на вооружения (но без присоединения к международному соглашению о признании сертификатов), что виделось как значимый положительный шаг развития существовавших норм и критериев сертификации по требованиям защиты информации.

В части же совершенствования систем безопасности в организациях отраслевой принадлежности (организации банковской системы Российской Федерации) вердикт был аналогичен тому, что был вынесен в рамках международных дискуссий.

Однако подход «Общих критериев» более десятилетия был в центре внимания специалистов по безопасности информации во всех странах мира, рассматривающих его как полезный и прагматичный, потенциально позволяющий решить множество задач обеспечения ИБ организаций. В результате был принят комплекс соответствующих международных стандартов (как уже отмеченных, так и других). Ряд из них был гармонизирован в системе «ГОСТ Р» (ГОСТ Р ИСО/МЭК 15408, ГОСТ Р ИСО/МЭК 18045, ГОСТ Р ИСО/МЭК 15446 и др.).

Неудовлетворенность в ожиданиях по результатам исследований и анализ практики использования подхода «Общих критериев», а также все возрастающие потребности в поиске платформы конструктивного взаимодействия безопасности и бизнеса, сместили акценты в срез управленческих задач обеспечения безопасности.

Со временем данные задачи получили свое воплощение в семействе стандартов менеджмента информационной безопасности, требования которых предназначены для охвата всего множество задач обеспечения ИБ организаций. Основные положения и цели стандартов данного семейства были рассмотрены в соответствующих главах настоящего издания. На данной платформе стала возможна выработка качественно новых востребованных решений по унификации и стандартизации аспектов информационной безопасности в прикладных сферах как в стандартизированных процессах информатизации деятельности компаний, так и в специфичных областях бизнеса.

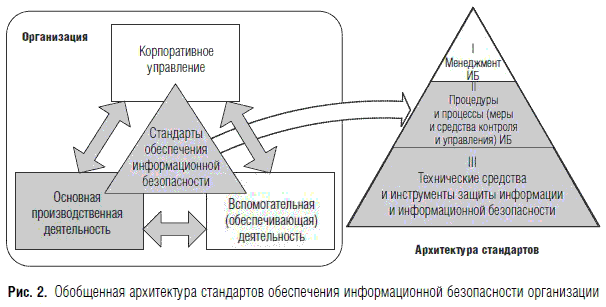

Как итог понимания в принципах организации работ, сбалансированности структуры объектов и аспектов стандартизации сформировалась сбалансированная архитектура системы международных стандартов обеспечения информационной безопасности бизнеса, технологий, целей деятельности. Она дает инструменты разрешения задач обеспечения информационной безопасности организации как на уровне корпоративного управления, так и технического взаимодействия внутри организации и вовне ее, с ее клиентами и партнерами, органами регулирования и надзора.

В Российской Федерации национальные (до 2003 г. — государственные) стандарты по защите информации (информационной безопасности) издавались преимущественно под эгидой Технического комитета № 362 «Защита информации» и Технического комитета № 22 «Информационные технологии» национального органа по стандартизации, где с конца 1990-х гг. активизировались работы по гармонизации международных стандартов. Ряд стандартов прошел совместно. Например, гармонизированный ГОСТ Р ИСО/МЭК 15408 внесен на утверждение Гостехкомиссией России, Техническими комитетами по стандартизации ТК 362Р «Защита информации» и ТК 22 «Информационные технологии». В числе других гармонизированных в России международных стандартов можно отметить ГОСТ Р ИСО/МЭК 27001, ГОСТ Р ИСО/МЭК 17999, ГОСТ Р ИСО/МЭК ТО 18044 и др.

Что касается гармонизации в Российской Федерации международных стандартов по обеспечению информационной безопасности, то их количество пока невелико. Если по линии 27-го подкомитета СТК 1 ИСО/МЭК разработано и развивается свыше 100 международных стандартов (технических отчетов — «предстандартов»), то в Российской системе документов по стандартизации на начало 2010 г. их было не более двух десятков (защита информации и информационная безопасность), включая как исключительно российские, так и гармонизированные международные.

В то же время следует отметить, что наряду с пониманием необходимости изучения зарубежного опыта, а также исходя из потребности решения практических задач процесс гармонизации в России западных стандартов будет неуклонно расширяться.

Рис. 2 иллюстрирует сформировавшуюся на международном уровне обобщенную архитектуру стандартов обеспечения информационной безопасности организации.

К категории I («Менеджмент ИБ» на рис. 2) можно отнести как стандарты семейства менеджмента ИБ ISO/IEC 270ХХ (семейство стандартов СМИБ организации), так и комплекс новых стандартов направления Identity management and privacy technologies (менеджмент идентификационными атрибутами и безопасность личности в электронном мире).

Среди российских национальных стандартов к данной категории можно отнести только гармонизированные международные.

К категории II («Процедуры и процессы (меры и средства контроля и управления) ИБ» на рис. 1.2) можно отнести стандарты для следующих объектов и аспектов стандартизации:

— менеджмент инцидентов информационной безопасности;

— безопасность сетей информационных технологий;

— обнаружение вторжений, выбор и поставка систем обнаружения вторжений;

— управление и пользование услугами третьей доверенной стороны;

— восстановление информационных технологий после бедствий и аварий и т. п.

Среди российских национальных стандартов к данной категории можно отнести ГОСТ Р 50922, ГОСТ Р 51275 и др.

К категории III («Технические средства и инструменты защиты информации и информационной безопасности» на рис. 1.2) можно отнести стандарты на алгоритмы криптографических преобразований, критерии оценки безопасности информационных технологий и т. п. Среди российских национальных стандартов к данной категории можно отнести стандарты требований по защите от несанкционированного доступа к средствам вычислительной техники и автоматизированным системам, гармонизированные международные стандарты критериев оценки безопасности информационных технологий (ГОСТ Р ИСО/МЭК 15408), ГОСТ Р ИСО/МЭК 18045), защиты от вредоносного программного обеспечения и т. п. Далее будут приведены сведения по ряду документов национальной и международной системам стандартизации в области защиты информации и обеспечения информационной безопасности. Эти сведения могут быть использованы в справочных целях для решения тех или иных практических задач.

Национальная система стандартизации

Стандарты по защите информации и обеспечению информационной безопасности организации в системе национальных документов по стандартизации регистрируются в основном по следующим кодам международной классификации стандартов:

— 01.040.01 «Общие положения. Терминология. Стандартизация. Документация (Словари)»;

— 35.020 «Информационные технологии (ИТ) в целом»;

— 35.040 «Наборы знаков и кодирование информации».

В число наиболее известных действующих стандартов входят:

— ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования»;

— ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»;

— ГОСТ Р 34.11–94 «Информационная технология. Криптографическая защита информации. Функция хэширования»;

— ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения»;

— ГОСТ Р 51188-98 «Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство»;

— ГОСТ Р 51275-2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения»;

— ГОСТ Р 52069.0-2003 «Защита информации. Система стандартов. Основные положения»;

— ГОСТ Р 52447-2005 «Защита информации. Техника защиты информации. Номенклатура показателей качества»;

— ГОСТ Р 52448-2005 «Защита информации. Обеспечение безопасности сетей электросвязи. Общие положения»;

— ГОСТ Р 52633.0-2006 «Защита информации. Техника защиты информации. Требования к средствам высоконадежной биометрической аутентификации»;

— ГОСТ Р 52863-2007 «Защита информации. Автоматизированные системы в защищенном исполнении. Испытания на устойчивость к преднамеренным силовым электромагнитным воздействиям. Общие требования»;

— ГОСТ Р 53110-2008 «Система обеспечения информационной безопасности сети связи общего пользования. Общие положения»;

— ГОСТ Р 53109-2008 «Система обеспечения информационной безопасности сети связи общего пользования. Паспорт организации связи по информационной безопасности»;

— ГОСТ Р 53114-2008 «Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения»;

— ГОСТ Р 53115-2008 «Защита информации. Испытание технических средств обработки информации на соответствие требованиям защищенности от несанкционированного доступа. Методы и средства»;

— ГОСТ Р 53113.1-2008 «Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения»;

— ГОСТ Р ИСО/МЭК ТО 13335 (гармонизированный международный) «Информационная технология. Методы и средства обеспечения безопасности». Включает в себя следующие части: часть 1 «Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий»; часть 3 «Методы менеджмента безопасности информационных технологий»; часть 4 «Выбор защитных мер»; часть 5 «Руководство по менеджменту безопасности сети»;

— ГОСТ Р ИСО/ТО 13569-2007 (гармонизированный международный) Финансовые услуги. Рекомендации по информационной безопасности;

— ГОСТ Р ИСО/МЭК 15408 (гармонизированный международный) Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Включает в себя следующие части: Часть 1. Введение и общая модель; Часть 2. Функциональные требования безопасности; Часть 3. Требования доверия к безопасности;

— ГОСТ Р ИСО/МЭК ТО 15446-2008 (гармонизированный международный) «Информационная технология. Методы и средства обеспечения безопасности. Руководство по разработке профилей защиты и заданий по безопасности» ГОСТ Р ИСО/МЭК 17799-2005 (гармонизированный международный) «Информационная технология. Практические правила управления информационной безопасностью»;

— ГОСТ Р ИСО/МЭК ТО 18044-2007 (гармонизированный международный) «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности»;

— ГОСТ Р ИСО/МЭК 18045-2008 (гармонизированный международный) «Информационная технология. Методы и средства обеспечения безопасности. Методология оценки безопасности информационных технологий»;

— ГОСТ Р ИСО/МЭК 27001-2006 (гармонизированный международный) «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования».

Международная система стандартизации

Международные стандарты по защите информации и обеспечению информационной безопасности организации разрабатываются как в рамках работ 27-го подкомитета СТК 1 ISO/IEC, так и по линии других технических комитетов в плотной кооперации работ с экспертами 27-го подкомитета.

В числе стандартов, принятых в рамках планов работ 27-го подкомитета СТК 1 ISO/IEC, следует отметить такие документ, как:

— ISO/IEC 27000:2009 «Информационные технологии. Методы защиты. Системы менеджмента информационной безопасности. Обзор и словарь»;

— ISO/IEC 27001:2005 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования»;

— ISO/IEC 27002:2005 «Информационные технологии. Свод правил по управлению защитой информации»;

— ISO/IEC 27003 (проект) «Руководство по реализации СМИБ»;

— ISO/IEC 27004 (проект) «Менеджмент информационной безопасности. Измерения»;

— ISO/IEC 27005:2008 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности»;

— ISO/IEC 27006:2007 «Информационные технологии. Методы и средства обеспечения безопасности. Требования к органам, проводящим аудит и сертификацию систем менеджмента информационной безопасности»;

— ISO/IEC 27007 (проект) «Руководства по аудиту СМИБ»;

— ISO/IEC 27008 (проект) «Руководства для аудиторов по аудиту средств контроля СМИБ»;

— ISO/IEC 27010 (проект) «Менеджмент информационной безопасности для межотраслевого взаимодействия»;

— ISO/IEC 27011:2008 «Информационные технологии. Методы и средства обеспечения безопасности. Руководящие указания по менеджменту информационной безопасности организаций, предлагающих телекоммуникационные услуги, на основе ISO/IEC 27002»;

— ISO/IEC 27013 (проект) «Руководство по совместному использованию стандартов ИСО/МЭК 20000-1 и ИСО/МЭК 27001»;

— ISO/IEC 27014 (проект) «Корпоративное управление информационной безопасностью»;

— ISO/IEC 27015 (проект) «Руководства по менеджменту информационной безопасности для финансового сектора и сектора страхования»;

— ISO TR 13569:2005 «Услуги финансовые. Руководящие указания по обеспечению информационной безопасности» (разработан ИСО ТК 68 «Финансовые услуги»);

— ISO/IEC 7064:2003 «Информационные технологии. Методы и средства обеспечения безопасности. Системы контрольных знаков»;

— ISO/IEC 9796 «Информационные технологии. Методы и средства обеспечения безопасности. Схемы цифровой подписи, обеспечивающие восстановление сообщений»;

— ISO/IEC 9797 «Информационные технологии. Методы и средства обеспечения безопасности. Коды аутентификации сообщений (MAC)»;

— ISO/IEC 9798 «Информационные технологии. Методы и средства обеспечения безопасности. Аутентификация объектов»;

— ISO/IEC 10116:2006 «Информационные технологии. Методы и средства обеспечения безопасности. Режимы работы для n-битовых блочных шифров»;

— ISO/IEC 10118 «Информационные технологии. Методы и средства обеспечения безопасности. Хэш-функции»;

— ISO/IEC 11770 «Информационные технологии. Методы и средства обеспечения безопасности. Менеджмент ключей». Включает в себя следующие части: часть 1 «Структура»; часть 2 «Механизмы, использующие симметричные методы»; часть 3 «Механизмы, использующие асимметричные методы»; часть 4 «Механизмы, основанные на нестойких секретах»; часть 5 «Менеджмент групповых ключей»;

— ISO/IEC 13888 «Информационные технологии. Методы и средства обеспечения безопасности. Подтверждение авторства»;

— ISO/IEC 14888 «Информационные технологии. Методы и средства обеспечения безопасности. Цифровые подписи с приложением»;

— ISO/IEC 15946 «Информационные технологии. Методы и средства обеспечения безопасности. Криптографические методы на основе эллиптических кривых»;

— ISO/IEC 18014 «Информационная технология. Методы и средства обеспечения безопасности. Услуги по созданию метки даты/времени»;

— ISO/IEC 18031:2005 «Информационные технологии. Методы и средства обеспечения безопасности. Произвольное генерирование битов»;

— ISO/IEC 18032:2005 «Информационные технологии. Методы и средства обеспечения безопасности. Поколение простых чисел»;

— ISO/IEC 18033 «Информационные технологии. Методы и средства обеспечения безопасности. Алгоритмы шифрования»;

— ISO/IEC 19772:2009 «Информационные технологии. Методы и средства обеспечения безопасности. Установленные криптографические методы»;

— ISO/IEC 29150 (проект) «Информационные технологии. Методы и средства обеспечения безопасности. Шифрование подписи»;

— ISO/IEC 29192 (проект) «Информационные технологии. Методы и средства обеспечения безопасности. Облегченная криптография»;

— ISO/IEC 15292:2001 «Информационные технологии. Методы и средства обеспечения безопасности. Процедуры регистрации профилей защиты»;

— ISO/IEC 15408 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ». Включает в себя следующие части: часть 1 «Введение и общая модель»; часть 2 «Функциональные требования безопасности»; часть 3 «Требования к обеспечению защиты»;

— ISO/IEC TR 15443-1:2005 «Информационные технологии. Методы и средства обеспечения безопасности. Структура обеспечения доверия в безопасности IT». Включает в себя следующие части: часть 1 «Обзор и структура»; часть 2 «Методы обеспечения доверия»; часть 3 «Анализ методов обеспечения доверия»;

— ISO/IEC TR 15446:2009 «Информационные технологии. Методы и средства обеспечения безопасности. Руководство по разработке профилей защиты и заданий по безопасности»;

— ISO/IEC 18045:2008 «Информационная технология. Методы и средства обеспечения безопасности. Методология оценки безопасности ИТ»;

— ISO/IEC 19790:2006 «Информационные технологии. Методы и средства обеспечения безопасности. Требования к защите применительно к криптографическим модулям»;

— ISO/IEC TR 19791:2006 «Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности эксплуатирующихся систем»;

— ISO/IEC 19792:2009 «Информационные технологии. Методы и средства обеспечения безопасности. Оценка безопасности биометрии»;

— ISO/IEC 21827:2008 «Информационная технология. Методы и средства обеспечения безопасности. Проектирование безопасности систем. Модель зрелости процесса»;

— ISO/IEC 24759:2008 «Информационные технологии. Методы и средства обеспечения безопасности. Требования к тестированию криптографических модулей»;

— ISO/IEC 29128 (проект) «Информационные технологии. Методы и средства обеспечения безопасности. Верификация криптографических протоколов»;

— ISO/IEC 29147 (проект) «Информационные технологии. Методы и средства обеспечения безопасности. Обнаружение значимых уязвимостей»;

— ISO/IEC 29193 (проект) «Информационные технологии. Методы и средства обеспечения безопасности. Принципы и методы инжиниринга безопасности систем»;

— ISO/IEC TR 14516:2002 «Информационные технологии. Методы и средства обеспечения безопасности. Руководящие указания по использованию и управлению службами доверительной третьей стороны»;

— ISO/IEC 15816:2002 «Информационные технологии. Методы и средства обеспечения безопасности. Информационные объекты безопасности для управления доступом»;

— ISO/IEC 15945:2002 Информационные технологии. Методы и средства обеспечения безопасности. Спецификация служб ТТР для поддержки применения электронных подписей;

— ISO/IEC 18028 «Информационная технология. Методы и средства обеспечения безопасности. Сетевая безопасность информационной технологии». Включает в себя следующие части: часть 1 «Менеджмент сетевой технологии»; часть 2 «Архитектура обеспечения безопасности сети»; часть 3 «Коммуникации для обеспечения безопасности между сетями с применением шлюзов безопасности»; часть 4 «Обеспечение безопасности удаленного доступа»; часть 5 «Коммуникации для обеспечения безопасности между сетями с применением виртуальных частных систем»;

— ISO/IEC 18043:2006 «Информационные технологии. Методы и средства обеспечения безопасности. Выбор, применение и операции систем обнаружения вторжения»;

— ISO/IEC TR 18044:2004 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности»;

— ИСО/МЭК 24762:2008 «Информационная технология. Методы и средства обеспечения безопасности. Руководство по услугам по восстановлению информационно-коммуникационных технологий после бедствия»;

— ISO/IEC 27033 «Сетевая безопасность». Включает в себя следующие части: часть 1 «Обзор и общие понятия»; часть 2 «Руководства по разработке и внедрению сетевой безопасности»; часть 3 «Эталонные сетевые сценарии — риски, технологии разработки и вопросы управления»; часть 4 «Обеспечение безопасности межсетевых соединений с применением шлюзов безопасности — риски, технологии разработки и вопросы управления»; часть 5 «Обеспечение безопасности межсетевых коммуникаций с применением виртуальных частных сетей — риски, технологии разработки и вопросы управления»; часть 6 «Совпадение IP-адресов»; часть 7 «Беспроводные коммуникационные технологии»;

— ISO/IEC 27032 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Руководства по кибербезопасности»;

— ISO/IEC 27034 «Безопасность приложений». Включает в себя следующие части: часть 1 «Обзор и общие понятия»; часть 2 «Структура организации нормативного обеспечения»; часть 3 «Процесс менеджмента безопасности приложений»; часть 4 «Подтверждение безопасности приложений»; часть 5 «Структура данных средств управления безопасностью протоколов и приложений»;

— ISO/IEC 27035 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности»;

— ISO/IEC 27036 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Руководства по обеспечению безопасности при аутсорсинге»;

— ISO/IEC 27037 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Руководства по идентификации, сбору и /или получению и хранению свидетельств, представленных в цифровой форме»;

— ISO/IEC 24745 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Защита биометрических шаблонов»;

— ISO/IEC 24761:2009 «Информационные технологии. Методы защиты. Контекст аутентификации для применения в биометрических технологиях»;

— ISO/IEC 29100 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Основы обеспечения приватности»;

— ISO / IEC 29101 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Эталонная архитектура обеспечения приватности»;

— ISO/IEC 29115 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Доверие к аутентификационным атрибутам»;

— ISO/IEC 29146 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Основы менеджмента доступа»;

— ISO/IEC 29190 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Модель зрелости возможностей обеспечения приватности»;

— ISO/IEC 29191 (проект) «Информационная технология. Методы и средства обеспечения безопасности. Требования по взаимной анонимности при депонировании идентификационных атрибутов».

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Архитектура обеспечения решений

Архитектура обеспечения решений Чтобы до конца понять, как можно предоставлять решения, обратимся в последний раз к проблеме, которую мы уже рассматривали под разными углами зрения – проблеме передвижения на короткое расстояние.Предположим, что потребитель смог бы

5.4. Адаптация обеспечения информационной безопасности

5.4. Адаптация обеспечения информационной безопасности Базовая причина усугубления проблемы ОИБ в условиях перехода к ДБО заключается в принципиальном изменении состава угроз надежности банковской деятельности в связи с формированием ИКБД, т. е. возникновении их новых

1.1.4. Определение информационной безопасности

1.1.4. Определение информационной безопасности Постепенное осознание факта, что информационное воздействие на бизнес-процесс (на управление им) может быть эффективнее, чем материальное или финансовое воздействие, а также низкий ресурсный порог таких воздействий

1.3. Модель информационной безопасности бизнеса

1.3. Модель информационной безопасности бизнеса 1.3.1. Мотивация Российская и мировая практика регулирования информационной безопасности (ИБ) недавнего прошлого состояла из обязательных требований национальных уполномоченных органов, оформляемых в виде руководящих

2. Существующие модели менеджмента (управления), применимые для обеспечения информационной безопасности бизнеса

2. Существующие модели менеджмента (управления), применимые для обеспечения информационной безопасности бизнеса Если организация располагает неограниченным ресурсом, то проблемы управления для обеспечения информационной безопасности ее бизнеса не существует. Если

3. Оценка информационной безопасности бизнеса. Проблема измерения и оценивания информационной безопасности бизнеса

3. Оценка информационной безопасности бизнеса. Проблема измерения и оценивания информационной безопасности бизнеса 3.1. Способы оценки информационной безопасности Организации, бизнес которых во многом зависит от информационной сферы, для достижения целей бизнеса

3.1. Способы оценки информационной безопасности

3.1. Способы оценки информационной безопасности Организации, бизнес которых во многом зависит от информационной сферы, для достижения целей бизнеса должны поддерживать на необходимом уровне систему обеспечения ИБ (СОИБ). СОИБ представляет собой совокупность

3.2. Процесс оценки информационной безопасности

3.2. Процесс оценки информационной безопасности 3.2.1. Основные элементы процесса оценки Процесс оценки ИБ включает следующие элементы проведения оценки:— контекст оценки, который определяет входные данные: цели и назначение оценки ИБ, вид оценки (независимая оценка,

3.2.2. Контекст оценки информационной безопасности организации

3.2.2. Контекст оценки информационной безопасности организации Контекст оценки ИБ включает цели и назначение оценки ИБ, вид оценки, объект и области оценки ИБ, ограничения оценки, роли и ресурсы.К ролям, участвующим в реализации процесса оценки, относятся организатор,

Подходы к формированию нормативного обеспечения системы информационной безопасности организации

Подходы к формированию нормативного обеспечения системы информационной безопасности организации Комплексный подход к обеспечению ИБ, предполагающий последовательное и взвешенное использование правовых, организационных, программнотехнических и других мер

6.1. Понятие информационной безопасности

6.1. Понятие информационной безопасности Зависимость бизнеса от современных информационных технологий огромна. Преимущества их использования очевидны – это хранение и обработка большого количества информации, скорость передачи данных, доступ к информации по всему

6.2. Основные риски в обеспечении информационной безопасности

6.2. Основные риски в обеспечении информационной безопасности По результатам регулярных исследований аналитической лаборатории Info-Watch, ежедневно в мире регистрируется от одной до двух утечек конфиденциальных данных, преданных публичной огласке. Только в 2008 году

6.3. Методы управления рисками информационной безопасности

6.3. Методы управления рисками информационной безопасности Управление безопасностью включает в себя управление рисками, политики информационной безопасности, процедуры, стандарты, руководства, базисы, классификацию информации, организацию безопасности и обучение по

Архитектура информационной системы

Архитектура информационной системы Гораздо более распространенным понятием, нежели понятие архитектуры предприятия, является архитектура системы. Описание архитектуры ИТ-системы представляет собой детальное руководство, которое определяет основные, стандартные или