3.4. Риск-ориентированная оценка информационной безопасности

3.4. Риск-ориентированная оценка информационной безопасности

Оценка, основанная на оценке риска и оценке управления риском, отличается от системно-ориентированной и процессно-ориентированной оценки и называется [32] риск-ориентированной оценкой. Ключевое отличие риск-ориентированной оценки в том, что оценка должна быть направлена на анализ того, как менеджмент организации оценивает риски, контролирует и проверяет процессы менеджмента риска.

Риск-ориентированная оценка дает объективное и наиболее информативное представление об уровне эффективности деятельности организации, эффективности принимаемых менеджментом решений и эффективности затрат на поддержание и развитие бизнеса, исходя из сопоставления существующих рисков деятельности организации и принимаемых организацией мер по обработке таких рисков.

Целью риск-ориентированной оценки является определение, что:

— процессы менеджмента риска должным образом созданы и внедрены;

— процессы менеджмента риска, которые высшее руководство применяло в организации (процессы менеджмента риска на корпоративном уровне, уровне отдела, подразделения, уровне бизнес-процесса), действуют надлежащим образом;

— в отношении рисков, подлежащих обработке, действия руководства организации направлены на снижение этих рисков до приемлемого уровня.

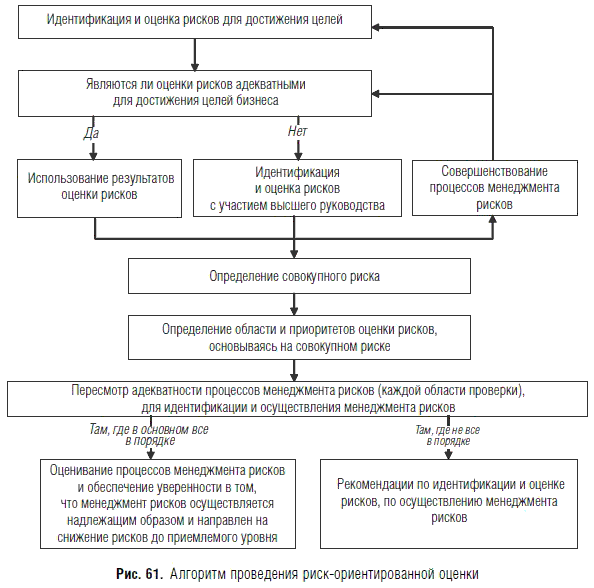

Алгоритм проведения риск-ориентированной оценки показан на рис. 61.

При проведении риск-ориентированной оценки следует:

— оценить инфраструктуру менеджмента риска, например ресурсов, документации, методов, сообщения;

— оценить специфические риски;

— при необходимости пересматривать бизнес-цели и процессы менеджмента риска;

— там, где нельзя считать процессы менеджмента риска адекватными существующим рискам, оценщик должен проводить собственную оценку риска (совместно с высшим руководством) для того, чтобы идентифицировать и оценить риски, а затем сконцентрироваться на том, что деятельности, связанные с менеджментом риска, выполняются надлежащим образом;

— конечный результат оценки должен заключаться в обеспечении уверенности в том, что менеджмент риска осуществляется надлежащим образом и направлен на снижение рисков до приемлемого уровня.

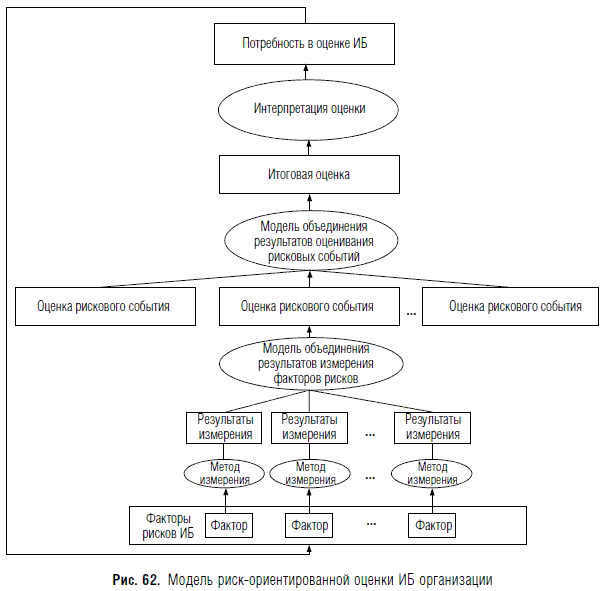

На рис. 62 показана модель риск-ориентированной оценки ИБ организации.

Риск реализуется через рисковые события, создающие ущерб целям бизнеса. В свою очередь, рисковые события являются следствием сочетания факторов риска, т. е. любому рисковому событию соответствует некоторый набор факторов риска.

Измерить фактор риска — это значит установить степень соответствия состояния фактора риска некоторому состоянию rm, определяющему проявление рискового события.

Для совокупности факторов риска функция соответствия показывает

степень достижения состояний факторов риска нежелательных состояний (состояний проявления рискового события).

Для каждого фактора риска, когда и являются неслучайными (детерминированными) переменными, функция соответствия служит результатом Wij измерения, полученного с помощью выбранного метода измерения:

где i — количество оцениваемых рисковых событий,

j — количество факторов риска i-го рискового события.

Объединение результатов измерения факторов риска с целью оценивания совокупности факторов риска может быть реализовано на основании модели предпочтения на множестве факторов риска, относящихся к каждому рисковому событию. Такой же подход может применяться и для формирования итоговой оценки, определяющей совокупный риск ИБ организации.

Интерпретация оценки рисков ИБ и анализ достижения цели оценки (удовлетворения потребности) рисков ИБ завершают первый этап риск-ориентированной оценки. В соответствии с рис. 61 следующим шагом является этап оценки процессов менеджмента риска. Такая оценка может быть проведена на основании моделей оценки процессов, представленных в разделе 3.3.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

5.4. Адаптация обеспечения информационной безопасности

5.4. Адаптация обеспечения информационной безопасности Базовая причина усугубления проблемы ОИБ в условиях перехода к ДБО заключается в принципиальном изменении состава угроз надежности банковской деятельности в связи с формированием ИКБД, т. е. возникновении их новых

1.1.4. Определение информационной безопасности

1.1.4. Определение информационной безопасности Постепенное осознание факта, что информационное воздействие на бизнес-процесс (на управление им) может быть эффективнее, чем материальное или финансовое воздействие, а также низкий ресурсный порог таких воздействий

1.3. Модель информационной безопасности бизнеса

1.3. Модель информационной безопасности бизнеса 1.3.1. Мотивация Российская и мировая практика регулирования информационной безопасности (ИБ) недавнего прошлого состояла из обязательных требований национальных уполномоченных органов, оформляемых в виде руководящих

3. Оценка информационной безопасности бизнеса. Проблема измерения и оценивания информационной безопасности бизнеса

3. Оценка информационной безопасности бизнеса. Проблема измерения и оценивания информационной безопасности бизнеса 3.1. Способы оценки информационной безопасности Организации, бизнес которых во многом зависит от информационной сферы, для достижения целей бизнеса

3.1. Способы оценки информационной безопасности

3.1. Способы оценки информационной безопасности Организации, бизнес которых во многом зависит от информационной сферы, для достижения целей бизнеса должны поддерживать на необходимом уровне систему обеспечения ИБ (СОИБ). СОИБ представляет собой совокупность

3.2. Процесс оценки информационной безопасности

3.2. Процесс оценки информационной безопасности 3.2.1. Основные элементы процесса оценки Процесс оценки ИБ включает следующие элементы проведения оценки:— контекст оценки, который определяет входные данные: цели и назначение оценки ИБ, вид оценки (независимая оценка,

3.2.2. Контекст оценки информационной безопасности организации

3.2.2. Контекст оценки информационной безопасности организации Контекст оценки ИБ включает цели и назначение оценки ИБ, вид оценки, объект и области оценки ИБ, ограничения оценки, роли и ресурсы.К ролям, участвующим в реализации процесса оценки, относятся организатор,

3.3.2. Оценка информационной безопасности на основе модели зрелости процессов

3.3.2. Оценка информационной безопасности на основе модели зрелости процессов Рассмотрим применение оценки возможности (оценки зрелости) процессов для оценки ИБ организации.В ISO/IEC 15504 [29] определена модель оценки зрелости, основу которой составляют идентифицированные

Приложение 1 Архитектура стандартов защиты информации и обеспечения информационной безопасности

Приложение 1 Архитектура стандартов защиты информации и обеспечения информационной безопасности Общие сведенияСтандарты по защите информации и обеспечения информационной безопасности, используемые в российских организациях, имеют различное происхождение, различия

Участники проекта «Обеспечение информационной безопасности бизнеса»

Участники проекта «Обеспечение информационной безопасности бизнеса» IBM Восточная Европа/Азия123317, Россия, Москва,Пресненская наб., д. 10Тел.: +7 (495) 775-8800Факс: +7 (495) 940-2070,+ 7 (495) 258-6363ibm.com/ruCompuTel115114, Россия, Москва,Кожевнический пр., д. 4, стр. 3Тел.: +7 (495) 640-3010Факс: +7 (495) 640-3011www.computel.ru

Глава 6 Риски в обеспечении информационной безопасности

Глава 6 Риски в обеспечении информационной безопасности 6.1. Понятие информационной безопасности Зависимость бизнеса от современных информационных технологий огромна. Преимущества их использования очевидны – это хранение и обработка большого количества информации,

6.1. Понятие информационной безопасности

6.1. Понятие информационной безопасности Зависимость бизнеса от современных информационных технологий огромна. Преимущества их использования очевидны – это хранение и обработка большого количества информации, скорость передачи данных, доступ к информации по всему

6.2. Основные риски в обеспечении информационной безопасности

6.2. Основные риски в обеспечении информационной безопасности По результатам регулярных исследований аналитической лаборатории Info-Watch, ежедневно в мире регистрируется от одной до двух утечек конфиденциальных данных, преданных публичной огласке. Только в 2008 году

6.3. Методы управления рисками информационной безопасности

6.3. Методы управления рисками информационной безопасности Управление безопасностью включает в себя управление рисками, политики информационной безопасности, процедуры, стандарты, руководства, базисы, классификацию информации, организацию безопасности и обучение по