5.2. Адаптация управления банковскими рисками

5.2. Адаптация управления банковскими рисками

Внедрение ТЭБ оказывается, как показывает практика, весьма нетривиальной задачей, которая хотя и имеет известные решения, но во многом отличается от базовой задачи автоматизации банковской деятельности, давно уже ставшей типовой, и обусловливается это во многом возникновением новых разновидностей компонентов банковских рисков. Основные проблемы при этом связаны не с внедрением каких-либо принципиально новых банковских автоматизированных систем, а с тем, что применение систем ДБО переводит предоставление банковских услуг в виртуальное пространство, скрывающее друг от друга кредитные организации и их клиентов, существующее лишь в отдельные кванты времени в конкретных электронных устройствах и линиях связи ИКБД и открывающее стороны их информационного взаимодействия для угроз, реализуемых через это пространство новыми, неизвестными ранее способами. Специфика этого пространства заключается и в его многообразии: Интернет, «эфир» (радиосвязь), кабельные соединения, компьютерные системы провайдеров кредитных организаций, входящих в ИКБД, и т. п. Несмотря на то что идея ДБО является общей для всех технологий такого рода, пока еще нельзя считать, что кредитные организации и их клиенты полностью осознают специфику разных вариантов реализации ДБО с учетом сопутствующих факторов риска и парирования их влияния.

Внедрение кредитной организацией любой ТЭБ и «выход» ее в мировую Сеть приводят к возникновению факторов риска, связанных с базовыми принципами, лежащими в основе применения открытых систем. Поэтому становятся необходимы анализ и оценка компонентов банковских рисков, принимаемых кредитной организацией в связи с использованием ДБО, адекватные сложности и особенностям каждой из таких технологий. Прежде всего требуется осознание того, что потоки данных, передаваемых, получаемых и хранимых в процессе банковской деятельности, представляют собой сведения о тех или иных информационных активах кредитной организации и об инструкциях, описывающих управление этими активами. Это означает, что виды угроз надежности банковской деятельности и способы их реализации радикально отличаются от своих аналогов в традиционной банковской деятельности (например, способы мошенничеств и хищения денежных средств, являющихся главным информационным активом современной кредитной организации, с помощью способов НСД, разновидностей сетевых атак и т. п.).

Все угрозы, ассоциируемые с ИКБД, должны учитываться при планировании, реализации и обеспечении внутрибанковских процессов и процедур; при этом целесообразно определять, какие из них являются внешними, а какие — внутренними, и приводить их описания в документах, регламентирующих процесс УБР и, возможно, процесс ОИБ (дублирование предпочтительнее, но тогда необходимо контролировать идентичность описаний). В число таких угроз входят мошенничества, вредительство, ошибки, сбои, отказы, аварии, катастрофы, НСД (проникновения и взломы) и т. п.

При оптимальном (с точки зрения автора) подходе к внедрению ТЭБ процесс УБР в кредитной организации необходимо пересматривать первым из всех внутрибанковских процессов, подлежащих адаптации. К сожалению, в российском банковском секторе этому процессу исторически не принято уделять серьезного внимания не только в связи с внедрением новых информационных технологий, но и, как показывает многолетнее практическое изучение организации банковской деятельности, независимо от каких бы то ни было информационных технологий вообще. Это и становится причиной непредвиденной реализации возникающих компонентов типичных банковских рисков, превентивный анализ возможностей возникновения которых не проводился перед вводом СЭБ в эксплуатацию (а лучше еще при выборе ТЭБ).

В то же время, как было показано в главе 2, методологию определения и анализа указанных компонентов до настоящего времени нельзя считать установившейся ни за рубежом, ни в нашей стране, а следовательно, отечественные кредитные организации вынуждены самостоятельно разрабатывать методические материалы для осуществления УБР на основе анализа принятой ими организации и условий банковской деятельности, вида ДБО, формирующегося ИКБД, АПО СЭБ, взаимодействия структурных подразделений и т. п. Результатом такого анализа становится (точнее, должно стать) определение зон концентрации источников компонентов банковских рисков для кредитной организации и ее клиентов и зон ее ответственности, что служит дополнением состава ролевых функций ее вышеперечисленных служб.

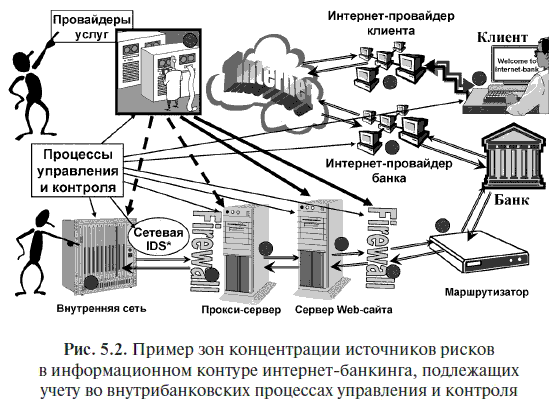

Поскольку указанные зоны заведомо не совпадают (руководство и специалисты кредитной организации не могут принимать меры, парирующие все угрозы, ассоциируемые со всеми источниками компонентов банковских рисков), необходимо четко определить, какие конкретно действия следует предпринимать в отношении угроз, источники которых находятся в пределах «досягаемости», а в отношении каких стоит принять меры хеджирования (предполагая возможное «понесение ущерба»). Такую классификацию было бы предпочтительно отразить в документах, относящихся к определению содержания процесса УБР, в сопоставлении с конкретными факторами возникновения источников компонентов банковских рисков. С некоторой долей условности ориентация внутрибанковских процессов управления и контроля показана на рис. 5.2, где для ДБО в варианте интернет-банкинга кружками отмечены основные зоны концентрации этих источников, а стрелками, направленными от «руководства» кредитной организации, — воздействия на эти источники в рамках УБР, применения ИТ, ОИБ, ВК и пр. (приведенная схема не полна: на ней не показаны почтовые сервера, демилитаризованные зоны (DMZ) и другие возможные элементы, но она вполне достаточна для иллюстрации последующего изложения; схема формирования DMZ будет приведена в параграфе 5.4).

Для эффективного управления и достижения стратегической цели кредитной организацией, использующей технологии электронного банкинга, ее руководству необходима оценка уровней принимаемых ею банковских рисков, адекватная сложности и особенностям каждой из таких технологий, а также мониторинг этих уровней, которые должны удерживаться в допустимых для кредитной организации пределах, устанавливаемых ее внутренними документами, за счет процесса УБР, реализуемого посредством своевременных и адекватных действий ее высших исполнительных органов, менеджеров разных уровней и исполнителей по предотвращению возникновения и реализации источников компонентов типичных банковских рисков. Действия эти регламентируются внутрибанковскими документами (на основе того же анализа), которые описывают модифицированный процесс УБР и связанные с ним процедуры в составе других внутрибанковских процессов, адаптируемых к применению ТЭБ (каждой, включая перспективные) для ДБО.

При модернизации процесса УБР и адаптации его содержания необходимо помнить, что любая схема измерения и мониторинга риска хороша лишь настолько, насколько верна, надежна и устойчива заложенная в ней методология выявления, оценивания и анализа рисков, ассоциируемая с составом и вариантами ДБО. Поэтому и возникает весьма серьезная методологическая проблема, обусловленная тем, что разным архитектурам и составу банковских автоматизированных систем свойственны разные наборы факторов и подмножества источников компонентов банковских рисков. Следовательно, руководство кредитной организации сталкивается с необходимостью формирования некоего универсального подхода, позволяющего конкретизировать управление банковскими рисками по отдельным направлениям ее деятельности на основе единой (или обобщенной) риск-ориентированной методологии. Методологией такого рода, вернее, одним из наиболее «удачных» по состоянию на настоящее время ее компонентов (пока) является подход к определению содержания УБР, изложенный в работе БКБН, называемой «Принципы Управления Рисками для Электронного Банкинга»[107].

В этом достаточно обширном материале отмечено прежде всего, что: «Электронный банкинг… ведет к возникновению новых бизнес-моделей, в которых участвуют банки и небанковские организации…», при этом «…профиль риска у каждого банка свой и требует применения такого подхода к снижению влияния рисков, который соответствует масштабу операций в рамках электронного банкинга, реальному влиянию… рисков, а также готовности и способности конкретного учреждения управлять этими рисками».

В связи с этим в рассматриваемом материале определены так называемые «14 базовых принципов» для того, чтобы, как сказано, «помочь банкам распространить существующие в них процедуры наблюдения за рисками на деятельность в области электронного банкинга». Эти базовые принципы разделены на три тематические группы:

A. Наблюдение со стороны совета и руководства (принципы 1–3).

1. Эффективное наблюдение со стороны руководства за деятельностью в рамках электронного банкинга.

2. Организация полноценного процесса контроля безопасности.

3. Полноценный процесс наблюдения за выполнением обязательств и управлением в отношении поставщиков услуг и других третьих сторон, от которых имеется зависимость.

B. Средства обеспечения безопасности (принципы 4—10).

4. Аутентификация клиентов в операциях электронного банкинга.

5. Отсутствие отказов от проведения операций и возможность учета для транзакций, осуществляемых в рамках электронного банкинга.

6. Должные меры по обеспечению разделения обязанностей.

7. Необходимые средства авторизации в системах электронного банкинга, базах данных и прикладных программах.

8. Целостность данных в транзакциях электронного банкинга, записях и информации.

9. Организация формирования точных аудиторских записей для транзакций, осуществляемых в рамках электронного банкинга.

10. Конфиденциальность важнейшей банковской информации.

C. Управление правовым и репутационным рисками (принципы 11–14).

11. Правильное раскрытие информации для обслуживания в рамках электронного банкинга.

12. Конфиденциальность клиентской информации.

13. Планирование производительности, непрерывности операций и на случай непредвиденных обстоятельств для обеспечения доступности систем и обслуживания в рамках электронного банкинга.

14. Планирование реагирования на случайные события.

Надо отметить, что акцент только на два банковских риска не следует считать «хрестоматийным», поскольку он типичен только для стран Западной Европы в силу сложившихся там за более чем три столетия традиций ростовщичества (банковской деятельности); в российских условиях внимание необходимо уделять всем пяти упомянутым ранее банковским рискам.

Далее подробно рассматриваются принципы пруденциального осуществления УБР в условиях применения технологий электронного банкинга. Необходимо заметить, что первая группа принципов по существу устанавливает своего рода «квалификационные требования» к высшему руководству кредитных организаций, применяющих технологии электронного банкинга, или же их исполнительным органам.

Принцип 1. Совету директоров и высшему руководству следует установить эффективное управленческое наблюдение над рисками, связанными с деятельностью в рамках электронного банкинга, включая организацию специального учета, политики и средств контроля для управления этими рисками.

В комментариях к этому принципу подчеркивается, что «совету директоров и высшему руководству следует удостовериться в том, что их банк не включается в новый бизнес в сфере электронного банкинга или не внедряет новые технологии без наличия необходимых знаний для обеспечения компетентного наблюдения за управлением рисками. Знания руководства и персонала должны быть соразмерны технической природе и сложности применяемых данным банком технологий электронного банкинга и соответствующих приложений. Адекватная квалификация является принципиально важной независимо от того, находятся системы электронного банкинга и соответствующие варианты обслуживания под собственным управлением банка или эти функции переданы третьим сторонам. Процессы наблюдения со стороны высшего руководства следует осуществлять на динамической основе, чтобы обеспечивалось эффективное вмешательство и коррекция любых материальных проблем с системами электронного банкинга или недостатков в обеспечении безопасности[108], которые могут иметь место».

Также совету директоров и высшему руководству кредитной организации «следует убедиться в том, что организованные ими процессы управления рисками для деятельности в рамках электронного банкинга интегрированы в общий подход банка к управлению рисками. Принятая в банке политика и существующие процессы управления рисками должны быть оценены с точки зрения гарантии того, что они достаточно устойчивы, чтобы парировать новые риски, возникающие из-за текущей или планируемой деятельности в области электронного банкинга. Дополнительные меры по наблюдению за управлением рисками, которые следует принять во внимание совету и высшему руководству банка, включают:

четкое определение приемлемого уровня риска для конкретной банковской организации в рамках электронного банкинга;

определение ключевых механизмов распределения полномочий и предоставления отчетности, включая необходимые расширенные процедуры для тех случаев, которые влияют на безопасность, надежность или репутацию банка (к примеру, сетевое проникновение, нарушение правил безопасности со стороны работников и любое серьезное нарушение в использовании компьютерных средств)[109];

обращение внимания на любые специфические факторы риска, ассоциируемые с гарантиями безопасности, целостностью и доступностью услуг и видов обслуживания в части электронного банкинга и требующие принятия адекватных мер со стороны тех контрагентов, которым банк доверил обслуживание ключевых систем или прикладного программного обеспечения;

осуществление необходимого анализа выполнения обязательств и рисков еще до того, как банк начнет осуществление транзакций в рамках электронного банкинга».

При этом отмечается, что в зависимости от масштаба и сложности деятельности в рамках электронного банкинга охват программ управления рисками и их структура будут различными для разных кредитных организаций.

Ресурсы, требуемые для наблюдения за обслуживанием в части электронного банкинга, как сказано, «следует определять в соответствии с транзакционной функциональностью и значимостью систем, уязвимостью сетей связи и важностью передаваемой по ним информации». Типичным недостатком рекомендаций такого рода является отсутствие указания на то, каким конкретно образом следует это делать и как именно оценить предполагаемое «соответствие» (что в условиях применения новой ТЭБ приобретает для кредитной организации особое значение именно из-за отсутствия готовых «рецептов» практического обеспечения пруденциальности банковской деятельности).

Принцип 2. Совету директоров и высшему руководству следует проверять и утверждать ключевые составляющие процессов контроля безопасности банка.

Совету директоров и высшему руководству банка следует наблюдать за разработкой и «продолжением поддержания инфраструктуры контроля над безопасностью, которая обеспечивает должную защиту систем электронного банкинга и данных как от внутренних, так и от внешних угроз. При этом следует установить соответствующие права авторизации, логические и физические средства контроля доступа, а также адекватную инфраструктуру обеспечения безопасности для поддержания должных возможностей и ограничений в отношении действий как внутренних, так и внешних пользователей». Также «целесообразно зафиксировать в распорядительных документах, что защита банковских активов является одной из областей ответственности высшего руководства кредитной организации» (как будто это и так не ясно!).

Чтобы гарантировать наличие должных средств обеспечения безопасности для деятельности в рамках электронного банкинга, «совету и высшему руководству банка требуется удостовериться в существовании в их банке полноценного процесса обеспечения защиты, включая политику и процедуры, которые касаются потенциальных внутренних и внешних угроз безопасности как в части предотвращения инцидентов, так и в части реагирования на такие происшествия. Ключевыми компонентами эффективного процесса обеспечения безопасности электронного банкинга являются:

установление однозначно определенной ответственности руководства и персонала за организацию и соблюдение корпоративной политики безопасности[110];

наличие достаточно эффективных средств физического контроля для предотвращения несанкционированного физического доступа к компьютерному оборудованию;

наличие достаточных средств логического контроля и процессов мониторинга[111] для предотвращения неавторизованного внутреннего[112] и внешнего доступа к прикладным программам и базам данных электронного банкинга;

регулярный пересмотр и тестирование мер безопасности и средств контроля, включая постоянное отслеживание современных отраслевых разработок в области безопасности и инсталляцию обновленных версий соответствующего программного обеспечения, служебных пакетов и прочие необходимые меры[113]».

Очевидно, что для реализации этого принципа необходимо наличие знаний (подготовки) в области ОИБ, что предполагает включение соответствующих требований в квалификационные характеристики членов совета директоров кредитной организации, а также ее наблюдательного совета.

Принцип 3. Совету директоров и высшему руководству следует внедрять полноценные и непрерывные процессы наблюдения и контроля выполнения обязательств для управления отношениями банка с провайдерами услуг и другими сторонами, которые обеспечивают поддержку операций электронного банкинга.

В комментарии к этому принципу отмечено, что «повышенная зависимость от партнеров и сторонних провайдеров услуг при осуществлении критических функций в рамках электронного банкинга снижает возможности непосредственного контроля над ними со стороны руководства банка». Соответственно, оказывается необходимой организация всеобъемлющей процедуры управления источниками рисков, ассоциируемыми с заказной обработкой данных и зависимостью банковской деятельности от других сторонних организаций. Процесс формирования, поддержания и «контроля отношений с провайдерами должен охватывать стороннюю деятельность партнеров и провайдеров обслуживания, включая субконтракты на заказную обработку, которые могут иметь материальные последствия для банков». Такой подход для отечественных кредитных организаций пока что нетипичен (ввиду недостаточно развитой инфраструктуры в большинстве российских регионов, хотя в московском регионе ситуация уже изменилась, и провайдеры лишены возможности диктовать кредитным организациям свои условия), однако сам факт наличия разнообразных зависимостей этих организаций от функционирования и качества выполнения SLA (от этого зависят также интересы ее клиентов ДБО) предполагает включение соответствующих положений в распорядительные документы, а на их основе — во внутрибанковские документы, регламентирующие работу подразделений, от которых руководству организации потребуется содействие для реализации описанной функции.

Принцип 4. Необходимо принимать должные меры по аутентификации идентичности и авторизации клиентов, с которыми они осуществляют деловые операции через Интернет.

В этом случае указывается, что кредитным организациям «следует применять надежные методы для верификации идентичности и авторизации новых клиентов, также как и аутентификации идентичности и авторизации зарегистрированных клиентов, обращающихся за проведением электронных транзакций. Верификация клиентов при определении происхождения счета важна для снижения риска хищений идентификационных данных, мошеннических действий со счетами и отмывания денег».

Установление и аутентификация идентичности того или иного лица, а также авторизации доступа к банковским системам в условиях полностью электронной открытой сети связи могут оказаться непростой задачей. Отмечается, что «легитимная авторизация» пользователя может быть фальсифицирована с помощью различных методов, обычно определяемых как «мистификация»[114]. Хакеры могут также перехватывать содержание сеансов легитимно авторизованных лиц, используя так называемые «снифферы»[115], и выполнять действия вредоносного или криминального характера. Помимо прочего, процессы контроля аутентификации могут быть обойдены посредством воздействия на базы данных, хранящие аутентификационные сведения.

Критично важным является наличие в кредитной организации официально принятой политики и процедур, определяющих методологию (или методики), позволяющую гарантировать, что отдельный банк должным образом осуществляет аутентификацию идентичности и авторизации прав того или иного лица или системы’ с помощью уникальных способов и настолько, насколько это практично, гарантирует исключение участия неавторизованных лиц или систем[116]. Банки могут применять разнообразные методы для осуществления аутентификации, включая PIN-ы, пароли, микропроцессорные карты, биометрику и цифровые сертификаты[117]. Эти методы могут быть одно- или многопараметрическими (имея в виду использование как пароля, так и биометрических технологий[118] для аутентификации пользователя); многопараметрическая аутентификация в общем случае «обеспечивает большую уверенность в идентификации».

При этом подчеркивается (и это становится все более значимым в современном мире), что надежные процессы идентификации и аутентификации клиентов особенно важны в контексте трансграничных операций с применением технологий электронного банкинга, учитывая осложнения, которые могут возникнуть при осуществлении электронных операций с клиентами через национальные границы, «включая повышенный риск обезличивания индивидуальности и значительные затруднения в выполнении эффективных проверок при предоставлении кредита потенциальным клиентам». К этому тесно примыкает проблематика «специфического» использования оффшорных зон.

Поскольку методы аутентификации продолжают совершенствоваться, кредитным организациям рекомендуется «перенимать используемые в отрасли надежные методы работы в данной части», обеспечивающие:

защиту аутентификационных баз данных, которые предназначены для организации доступа к счетам клиентов электронного банкинга или важным системам, от изменения и повреждения. Любое подобное воздействие должно обнаруживаться, при этом должны вестись аудиторские записи для документирования попыток такого рода;

должную авторизацию любых добавлений, удалений или изменений в аутентификационной базе данных для того или иного лица, агента или системы, с помощью какого-либо источника аутентификационных данных[119];

осуществление должных мер контроля подключений к СЭБ, таких, чтобы никто со стороны не мог подменять известных клиентов;

поддержание безопасности аутентификационного сеанса в рамках электронного банкинга во время всей его длительности или затребование повторной аутентификации в случае возникновения ошибок в защите.

Принцип 5. Необходимо использовать методы аутентификации транзакций, которые способствуют невозможности отказа от операций (доказательного подтверждения операции) и обеспечивают возможность учета транзакций в рамках электронного банкинга.

Невозможность отказа от операции обеспечивается за счет формирования доказательства по ее источнику или предоставлению информации в электронной форме для защиты отправителя от ложного отрицания получателем того, что конкретные данные были получены, или для защиты получателя от ложного отрицания отправителем того, что конкретные данные были отправлены. Риск отрицания совершения операций (еще один вид банковского риска?) стал реальностью в обычных транзакциях, осуществляемых посредством кредитных карточек; в то же время ТЭБ повышает этот риск ввиду сложности положительной аутентификации идентичности и полномочий тех, кто инициирует транзакции (имея в виду прежде всего ПОД/ФТ в широком смысле) «возможностей воздействия на электронные транзакции и их перехват, а также возможностей для пользователей технологий электронного банкинга» заявлять, что имело место мошенническое воздействие на их транзакции. Чтобы парировать новые угрозы такого рода, приходится предпринимать усилия, соразмерные со значимостью и типами транзакций в рамках электронного банкинга, и обеспечивать:

разработку систем электронного банкинга таким образом, чтобы понизить вероятность инициирования авторизованными пользователями «непреднамеренных» транзакций[120], и полное понимание клиентами тех рисков, которые связаны с любыми инициируемыми ими транзакциями;

точную аутентификацию всех участников конкретной транзакции и поддержание контроля над аутентифицированным каналом взаимодействия;

защиту данных о финансовых транзакциях от воздействия извне и обнаружение любых воздействий такого рода.

Принцип 6. Необходимо гарантировать наличие должных мер по адекватному разделению обязанностей в системах баз данных и прикладных программных комплексах электронного банкинга.

«Разделение обязанностей представляет собой основную меру внутреннего контроля, предназначенную для уменьшения риска мошенничества в операционных системах и процессах, а также обеспечения должной авторизации, фиксации и защищенности транзакций и активов своих компаний. Разделение обязанностей является критичным для гарантирования точности и целостности данных и используется для предотвращения проникновения злоумышленников. Если обязанности разделены правильно, то мошенничество может быть совершено только на основе тайного сговора».

Обслуживание в рамках электронного банкинга может привести к необходимости изменения способов, которыми осуществляется и поддерживается разделение обязанностей, поскольку транзакции выполняются через автоматизированные системы, в которых действующих лиц легче замаскировать или подменить. Поэтому «в типичную практику организации и поддержания разделения обязанностей в системах электронного банкинга входят»:

разработка транзакционных процессов и систем таким образом, чтобы гарантировалась невозможность ввода, авторизации и завершения транзакций для работников банка или провайдера заказных услуг;

соблюдение разделения функций между теми, кто работает со статичными данными (включая содержание web-страниц), и теми, кто отвечает за верификацию и целостность данных;

тестирование систем электронного банкинга на предмет проверки невозможности обхода установленного разделения обязанностей;

соблюдение разделения функций между теми, кто разрабатывает, и теми, кто администрирует системы электронного банкинга[121].

Принцип 7. Необходимо обеспечивать наличие должных средств авторизации и полномочий доступа для систем, баз данных и приложений электронного банкинга.

Для поддержания разделения обязанностей кредитным организациям необходимо строго контролировать авторизацию и полномочия доступа. Недостатки в обеспечении адекватного контроля авторизации могут дать возможность отдельным лицам расширить свои права авторизации, обойти разделение функций и получить НСД к системам, базам данных и прикладным программам электронного банкинга, к которым они не допущены. В системах электронного банкинга права авторизации и доступа могут устанавливаться как централизованно, так и распределенным образом (причем и в ЛВС, и в ЗВС, а на современном уровне — и в трансграничных вариантах); соответствующие параметры обычно заносятся в базы данных, защита которых от внешнего воздействия или повреждения является принципиально необходимой для эффективного контроля авторизации.

Принцип 8. Необходимо обеспечивать наличие должных мер защиты целостности данных в транзакциях, записях и информации электронного банкинга.

Под целостностью данных понимается гарантия того, что передаваемая или хранимая информация не подвергалась неавторизованному воздействию. Недостатки в обеспечении целостности данных в транзакциях, записях и информации, являясь источниками компонентов банковских рисков, могут подвергнуть кредитные организации финансовым потерям. При сквозной обработке может быть затруднено своевременное обнаружение ошибок программирования или мошеннической деятельности на ранней стадии.

Поскольку данные об операциях электронного банкинга передаются по открытым телекоммуникационным сетям, транзакции подвержены дополнительным опасностям из-за искажения данных, мошенничества и воздействия на записи в базах данных. Поэтому необходимо обеспечивать использование должных мер, позволяющих удостовериться в точности, полноте и надежности транзакций и информации электронного банкинга, которые могут передаваться через Интернет или передаваться/храниться провайдерами по поручению кредитной организации[122]. Типичные меры, применяемые для поддержания целостности данных в комплексах электронного банкинга, включают:

проведение транзакций электронного банкинга таким образом, чтобы гарантировалась их высокая устойчивость к внешним воздействиям на протяжении всего этого процесса;

хранение, предоставление и модификацию записей об операциях электронного банкинга таким образом, который обеспечивает их высокую устойчивость к внешним воздействиям;

разработку процессов обработки транзакций и хранения записей электронного банкинга таким образом, чтобы было фактически невозможно воспрепятствовать обнаружению неавторизованных изменений;

осуществление адекватной политики контроля над изменениями, включая процедуры мониторинга и тестирования, для защиты против любых изменений в СЭБ, которые могут из-за ошибочных или намеренных действий повредить средствам управления или нарушить целостность данных;

обнаружение любого воздействия на транзакции или записи электронного банкинга с помощью функций обработки транзакций, мониторинга и обеспечения сохранности данных.

Принцип 9. Банкам следует убедиться в формировании точных аудиторских записей по всем транзакциям электронного банкинга.

Удаленное предоставление финансовых услуг может затруднить кредитной организации внедрение и применение средств ВК и поддержание точных аудиторских записей, если то и другое не адаптировано к технологии электронного банкинга. Также может быть осложнено осуществление независимого аудита средств контроля, особенно в части критичных для операций электронного банкинга событий и прикладных программ. Это обусловлено тем, что многие, если не все записи о таких операциях и фиксации событий осуществляются только в электронной форме. «При определении ситуаций, в которых следует обеспечивать наличие точных аудиторских записей, учитываются следующие действия:

— открытие, изменение или закрытие счетов клиента,

— все транзакции, влекущие финансовые последствия,

— любая авторизация, модификация или аннулирование прав или полномочий доступа к автоматизированной системе».

Принцип 10. Банкам следует принимать должные меры для сохранения конфиденциальности важнейшей информации в области электронного банкинга, при этом меры для сохранения конфиденциальности должны быть соразмерны значимости информации, передаваемой и (или) хранимой в базах данных.

Конфиденциальность определяется БКБН как «уверенность в том, что важная информация остается частной в банке и не просматривается или не используется никем кроме тех, кто имеет на это право (авторизацию)». Внедрение ТЭБ приводит к появлению новых проблем с ОИБ для кредитной организации и ее клиентов, поскольку увеличивает возможности доступа к информации, передаваемой через открытые сети связи или хранимой в базах данных, со стороны неавторизованных лиц, или же использования ее такими способами, которые не предполагались предоставившим ее клиентом. Кроме того, указывается, что «использование услуг провайдеров может привести к раскрытию важнейших банковских данных посторонним».

Чтобы не возникало проблем с сохранением конфиденциальности важнейшей банковской информации в части электронного банкинга, «необходимо гарантировать, что:

доступ ко всем конфиденциальным банковским данным и информации возможен только для должным образом авторизованных и аутентифицированных лиц, агентов или систем;

для всех конфиденциальных банковских данных в процессе передачи через открытые, частные или внутренние сети связи обеспечивается безопасность и защита от несанкционированного просмотра или изменения;

в случаях использования заказной обработки обеспечивается соответствие стандартам и способам контроля банка над использованием данных и их защитой при получении доступа к этим данным сторонних организаций;

весь доступ к данным ограниченного использования фиксируется и приняты необходимые меры по защите журналов регистрации доступа к этим данным от внешнего воздействия».

Принцип 11. Необходимо убедиться, что на web-сайтах представлена правильная информация, позволяющая потенциальным клиентам банка сделать обоснованные заключения относительно самого банка еще до проведения транзакций через систему электронного банкинга.

Как поясняется в комментариях к этому принципу, руководству кредитной организации необходимо до начала ДБО обеспечить полноту и достоверность информации, представляемой на используемых кредитной организацией web-сайтах. «В число примеров информации, которую банк может представить на своем web-сайте, входят:

название банка и сведения о местоположении его головного офиса (а также региональных офисов, если они существуют);

указание на основной орган (или органы) надзора за банком, ответственный за осуществление надзора за головным офисом банка;

способы контакта клиентов банка с его центром обслуживания клиентов, решающим проблемы с услугами, рассматривающим жалобы, подозрения в неправомочном использовании счетов, и т. п.;

способы контакта клиентов и общения с соответствующим наблюдательным органом или структурами, отвечающими за определение правил обслуживания потребителей;

способы получения клиентами доступа к информации о возможных государственных компенсациях или страховом покрытии депозитов, а также об уровне защиты, который ими обеспечивается (или же указание на web-сайт с такой информацией);

другая информация, которая может быть полезна или затребована в рамках конкретных юрисдикций[123]».

Надо отметить, что эта проблематика изучалась Банком России в связи с большим количеством недостатков в предоставлении кредитными организациями информации на своих представительствах в Сети, что выразилось в разработке Указания оперативного характера от 3 февраля 2004 г. № 16-Т «О Рекомендациях по информационному содержанию и организации web-сайтов кредитных организаций в сети Интернет», где тематика определения содержания и организации web-сайтов, используемых в банковской деятельности, была раскрыта существенно шире, чем предлагалось БКБН в комментариях к этому принципу; в 2009 г. этот документ был заменен письмом с аналогичным названием[124]. Сами факты размещения неполной и недостоверной информации на web-сайтах кредитных организаций свидетельствуют о том, что руководство этих организаций не формировало специального внутрибанковского процесса при выходе их в Сеть (на самом деле в оптимальном варианте организации банковской деятельности в рамках ДБО такой процесс должен был бы формироваться еще до открытия кредитной организацией своего первого web-сайта), вследствие чего возникали компоненты правового и репутационного рисков. Такие компоненты могут негативно повлиять на имидж кредитной организации, результатом чего обычно становится упущенная выгода.

Принцип 12. Необходимо принимать должные меры в обеспечение гарантии конфиденциальности для клиентов, применимые в той юрисдикции, в пределах которой данный банк предоставляет услуги и виды обслуживания, относящиеся к электронному банкингу.

В комментариях к этому принципу БКБН подчеркивает, что «ненадлежащее использование или неавторизованное раскрытие конфиденциальных клиентских данных подвергает банк как правовому, так и репутационному риску». К этому стоит добавить, что если причиной этих негативных явлений оказываются такие недостатки во внедренной кредитной организацией ТЭБ или в реализующей ее СЭБ, которые изначально трудно предвидеть, то к указанным рискам могут добавиться компоненты операционного и стратегического рисков (в их взаимосвязи).

Далее в рассматриваемом документе говорится о том, что «для решения проблем, относящихся к сохранению конфиденциальности клиентской информации, банкам следует прилагать разумные усилия по обеспечению того, чтобы:

в политике и стандартах банка, описывающих соблюдение конфиденциальности для клиента, были учтены и соблюдены требования всех законов и правил, касающихся конфиденциальности и применимых в пределах той юрисдикции, в рамках которой предоставляются услуги и виды обслуживания, относящиеся к электронному банкингу;

клиенты были поставлены в известность о политике соблюдения конфиденциальности банком и соответствующих вопросах соблюдения конфиденциальности, относящихся к использованию услуг и видов обслуживания по электронному банкингу;

клиенты могли отклонять („вычеркивать“) разрешения на предоставление банком третьим сторонам в целях перекрестного маркетинга любой информации о персональных потребностях, интересах, финансовом положении или банковской деятельности клиента;

клиентские данные не использовались для целей, выходящих за пределы того, для чего их разрешено использовать, или вне целей, которые были авторизованы клиентом.

Стандарты банка в отношении использования клиентских данных соблюдались при доступе третьих сторон к клиентским данным на основе отношений в рамках заказной обработки».

Принцип 13. Следует эффективно планировать производительность, непрерывность бизнеса и реакцию на непредвиденные события в обеспечение доступности систем и обслуживания в части электронного банкинга.

В соответствующем комментарии указывается, что «каждый конкретный банк должен обладать возможностями предоставления услуг в рамках электронного банкинга конечным пользователям со стороны как первичного их источника (например, внутренних систем и прикладных программ банка), так и вторичного (например, систем и прикладных программ провайдеров тех или иных услуг). Поддержание требуемой доступности зависит также от способности резервных систем обеспечения непрерывности функционирования парировать атаки типа отказа в обслуживании или другие события, которые потенциально могут вызвать прерывание деловых операций». Примеры, которые были приведены в главе 2, подтверждают положения о том, что «проблема поддержания непрерывной доступности систем и приложений электронного банкинга может оказаться значимой с учетом возможного высокого спроса на проведение транзакций, особенно в периоды пиковой нагрузки. Кроме того, высокие ожидания клиентов относительно короткого цикла обработки транзакций и постоянной доступности „24 ? 7“ также повысили важность надежного планирования производительности, непрерывности деловых операций и реакции на непредвиденные ситуации».

В связи с изложенным «для обеспечения такой непрерывности обслуживания клиентов в рамках электронного банкинга, которую они ожидают, банкам необходимо гарантировать, что:

существующая в настоящий момент производительность системы электронного банкинга и ее перспективная масштабируемость анализируются с учетом общей динамики данного рынка электронной коммерции, а также предполагаемого темпа восприимчивости клиентами услуг и видов обслуживания в области электронного банкинга[125];

оценки производительности обработки транзакций в рамках электронного банкинга сделаны, проверены при максимальной нагрузке и периодически пересматриваются;

имеются в наличии и регулярно проверяются соответствующие планы по поддержанию непрерывности деловых операций и действий при непредвиденных обстоятельствах для критических систем обработки и доведения услуг в рамках электронного банкинга».

Принцип 14. Следует разработать должные планы реагирования на случайные происшествия для выявления, учета и минимизации проблем, обусловленных неожиданными событиями, включая внутренние и внешние атаки, которые могут ухудшить обеспечение систем и видов обслуживания в рамках электронного банкинга.

Эффективные механизмы реагирования, как сказано в тексте, «на случайные происшествия» являются принципиально важными для минимизации уровней как минимум операционного, правового и репутационного рисков (а в связи с ними, возможно, и стратегического риска), обусловливаемых неожиданными, хотя и предсказуемыми событиями, такими как внутренние и внешние сетевые атаки, которые могут оказать влияние на функционирование систем и предоставление услуг электронного банкинга. Поэтому указывается, что «банкам следует разработать соответствующие планы реагирования на случайные происшествия, включая стратегию обеспечения связи, которая гарантирует непрерывность деловых операций, контроль над репутационным риском и ограничивает обязательства, ассоциируемые с прерыванием осуществляемого ими обслуживания в рамках электронного банкинга, включая те, которые связаны с использованием систем и операций в рамках заказной обработки».

В связи с изложенным выше кредитным организациям целесообразно в обеспечение «эффективного реагирования на непредвиденные происшествия сформировать:

планы реагирования на происшествия, описывающие восстановление систем и обслуживания в области электронного банкинга для различных сценариев, деловых операций и географических зон. Анализ сценариев развития событий должен включать рассмотрение вероятности возникновения риска и его влияния на конкретный банк. Системы электронного банкинга, которые переданы сторонним провайдерам услуг, должны учитываться в таких планах, как неотъемлемая часть;

механизмы оперативного выявления происшествий или кризисных ситуаций, оценивания их материального эффекта и контроля над репутационным риском, ассоциируемым с любым прерыванием в обслуживании;

стратегию обеспечения связи для адекватного реагирования на внешние проблемы рыночного или информационного характера, которые могут возникнуть в случае нарушений безопасности, онлайновых атак и (или) отказов систем электронного банкинга;

четкий процесс, организованный для уведомления соответствующих регулятивных органов в случае происшествий, связанных с реальным ущербом безопасности или прерыванием работы;

группу реагирования на происшествия, наделенную полномочиями экстренного реагирования и имеющую достаточную подготовку в части анализа систем выявления/парирования происшествий и оценивания значимости связанных с ними результатов;

четкую последовательность обязательных действий, охватывающую как внутренние, так и заказные операции, чтобы гарантировать, что осуществляются должные действия, соответствующие значимости происшедшего. Кроме того, следует разработать процедуры распространения сведений, а также учесть информирование совета банка в случае необходимости;

процесс, гарантирующий, что все имеющие отношение к делу внешние участники, включая клиентов банка, контрагентов и информационные органы, будут правильно и своевременно информированы о реальных прерываниях в операциях электронного банкинга и о работах по восстановлению данной деятельности;

процесс для сбора и накопления учитываемых в судебных разбирательствах свидетельств, в обеспечение должного последующего анализа любого происшествия в связи с операциями электронного банкинга, а также для содействия судебному преследованию нарушителей».

В приложениях к рассмотренному документу БКБН приводятся рекомендации по внедрению описанных принципов и практические примеры надежной организации:

— в помощь обеспечению безопасности операций электронного банкинга;

— при управлении внешними системами электронного банкинга и другими зависимостями от сторонних организаций;

— управления внешними системами электронного банкинга и другими зависимостями от сторонних организаций;

— обеспечения наличия точных аудиторских записей для транзакций, осуществляемых в рамках электронного банкинга;

— обеспечения конфиденциальности клиентской информации в рамках осуществления электронного банкинга;

— и правильной организации планирования производительности, непрерывности операций и действий в случае чрезвычайных обстоятельств.

Эти примеры, как и содержание самого материала[126], могут быть использованы руководством и персоналом высокотехнологичных кредитных организаций для усовершенствования УБР и снижения их уровней, а следовательно, для повышения технологической надежности банковской деятельности.

Аналогичный, но более детализированный подход использован в упоминавшемся в начале книги Письме 36-Т, где в разделе 1 определены семь основных целей разработки рекомендаций Банка России (п. 1.2), непосредственно относящихся к гарантиям надежности банковской деятельности и касающиеся базовых характеристик банковской деятельности, а именно, обеспечения:

«надежного дистанционного банковского обслуживания с применением систем интернет-банкинга, отвечающего требованиям клиентов кредитной организации в части доступности, функциональности и защищенности операций и данных интернет-банкинга;

соответствия дистанционного банковского обслуживания с применением систем интернет-банкинга требованиям законодательства Российской Федерации, в том числе нормативных актов Банка России, по вопросам банковской деятельности и управления банковскими рисками;

информационной безопасности систем интернет-банкинга, в том числе защиты информационных ресурсов кредитной организации от неправомерного доступа с применением интернет-технологий;

контроля за банковскими операциями, осуществляемыми клиентами с применением систем интернет-банкинга, в рамках системы внутреннего контроля кредитной организации;

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

1. Понятие эффективного управления рисками

1. Понятие эффективного управления рисками Все компании ежедневно сталкиваются с неопределенностью. Колебания финансовых рынков, изменение стоимости ключевых ресурсов, появление новых конкурентов, политические изменения – каждое событие таит в себе позитивные или

2. Роль органов управления в системе управления рисками

2. Роль органов управления в системе управления рисками В передовых организациях управление рисками встроено естественным образом в систему принятия решений на всех уровнях: от совета директоров до рядового работника.В соответствии с лучшей практикой совет директоров

3. Элементы системы управления рисками

3. Элементы системы управления рисками Эффективное управление рисками в компании необходимо не для того, чтобы успокоить акционеров или инвесторов, а прежде всего для повышения вероятности достижения целей организации. Из каких же элементов («кирпичиков») состоит

4. Внедрение системы управления рисками

4. Внедрение системы управления рисками Уровень развития системы управления рисками, безусловно, зависит от размера компании, отрасли, стадии развития и пр. В общем виде этапы внедрения системы управления рисками можно представить таким образом:1. Назначение

Приложение 1 Процесс управления рисками

Приложение 1 Процесс управления рисками

88. Основы управления банковскими рисками

1. Происхождение и сущность банков Происхождение современного банка – результат длительной исторической эволюции. Первыми коммерческими банками считаются храмы, которые использовались для хранения денег и товаров. Стабильность храмового хозяйства способствовала

3.4. ИТ-аудит как средство управления рисками

3.4. ИТ-аудит как средство управления рисками Аудит ИТ – это независимая аудиторская проверка функционирования ИТ с целью получения достоверных данных. Аудит ИТ представляет собой получение систематизированных и достоверных данных о текущем состоянии ИТ и оценку

5.3. Методы управления рисками аутсорсинга

5.3. Методы управления рисками аутсорсинга Знание рисков, связанных с процессом передачи услуг на аутсорсинг, позволяет значительно минимизировать эти риски, а в отдельных случаях практически полностью их исключить. Чем точнее определен конкретный риск в ИТ-аутсорсинге,

8.1. Сущность управления рисками

8.1. Сущность управления рисками Динамизм изменчивости условий, в которых работают фирмы, открывает для них множество возможностей, но одновременно обусловливает ряд сложных и многообразных проблем, которые нельзя решить при традиционных подходах к менеджменту

85. Матрица управления рисками

85. Матрица управления рисками Инструмент«Риск возникает из-за незнания того, что вы делаете», – заявил Уоррен Баффетт.Еще одной альтернативой диаграмме «Солнца и тучи» является матрица управления рисками, хотя, как и в случае с обобщенным индексом риска

Глава 9 Механика управления рисками

Глава 9 Механика управления рисками Мы совсем неплохо оцениваем. Нам просто плохо удается перечислять все допущения, лежащие в основе наших оценок. Поль Рук[17] Вот простая проверка осведомленности о рисках в проекте: просмотрите план проекта и попросите руководителя

Глава 10 Правила управления рисками

Глава 10 Правила управления рисками Осталось описать только детали. В предыдущих главах было уделено достаточно внимания основным представлениям, поэтому уже можно перейти к изложению общих правил того, что понимают под управлением рисками.Что понимают под управлением

Глава 15 Динамика управления рисками

Глава 15 Динамика управления рисками Несмотря на неоднократно повторявшиеся утверждения, что управление рисками должно быть постоянной деятельностью, у вас могло все же остаться ощущение, что им по-настоящему занимаются в начале проекта, а затем (не считая

Глава 22 Уточнение правил управления рисками

Глава 22 Уточнение правил управления рисками Вернемся к правилам, впервые изложенным в главе 10, чтобы добавить некоторые уточнения. Начнем здесь с пересмотра первого раздела этой главы «Что понимают под управлением рисками».Что понимают под управлением рисками