Обзор современных средств управления доступом (ЗАО «Инфосистема Джет»)

Обзор современных средств управления доступом

(ЗАО «Инфосистема Джет»)

Алексей Лаврухин, директор по развитию

Вячеслав Петрухин, консультант

Центр информационной безопасности

Компания «Инфосистемы Джет»

Управление доступом относится к числу приоритетных задач обеспечения информационной безопасности. При всей важности встроенных и наложенных средств защиты информации эффект от их использования может быть сведен на нет, если политика предоставления доступа в организации является неоптимальной и непродуманной и основывается на устаревших средствах управления доступом. По этим причинам внедрение современных средств управления доступом является одним из основных направлений деятельности по обеспечению защиты информации компании «Инфосистемы Джет».

Недостатки традиционного подхода к управлению доступом

Одна из особенностей традиционного управления доступом заключается в том, что для бизнеса информационная система является в значительной степени «черным ящиком»: сотрудники бизнес-подразделений не могут проконтролировать, какие права доступа назначаются администраторами систем сотрудникам и какие привилегии они в результате имеют.

Усугубляет ситуацию и то, что ИТ-инфрастуктура организации, как правило, состоит из множества различных информационных систем, большинство из которых имеет свое собственное хранилище учетных записей и связанных с ними привилегий. Эти политики могут значительно различаться, а управление учетными записями становится трудоемкой задачей. В результате невозможно представить полную картину прав доступа сотрудников и тем более получать такую информацию оперативно и регулярно.

Выполнение операций с учетными записями является по большей части механической работой, которая может быть автоматизирована. Традиционное ручное управление учетными записями, особенно в случае неподконтрольности результата, чревато как случайными, так и умышленными ошибками, которые могут быть выявлены лишь спустя значительное время или не выявлены совсем. Также ручное управление доступом приводит к задержкам предоставления или изменения доступа, вследствие чего увеличивается время вынужденного простоя, если сотрудник не может выполнять свои служебные обязанности или риски безопасности, если по каким-то причинам права доступа сотрудника в данный момент являются избыточными.

На практике реализация единой политики доступа к информационным ресурсам затрудняет поиск компромисса между удобством и безопасностью. В частности, если пользователь имеет доступ к пяти информационным системам, он вынужден помнить различные пароли, отвечающие всем требованиям сложности. А если сделать смену пароля обязательной хотя бы раз в три месяца, то самой частой задачей отдела системного администрирования, вероятно, будет восстановление забытых паролей, а пользователи будут записывать пароли на стикерах в текстовых файлах.

Средства предотвращения утечек информации (Data Leak Prevention — DLP) также значительно снижают удобство использования информационных ресурсов. Так, например, стандартными мерами по предотвращению распространения конфиденциальной информации являются запрет на использование USB-носителей и контентная фильтрация исходящего почтового трафика. Эти меры затрудняют обмен информацией даже в том случае, когда ее передача легитимна (например, в случае отправки конфиденциальных документов контрагентам), и не позволяют управлять доступом к служебной информации за пределами периметра. Впрочем, и внутри периметра отследить и предотвратить доступ к конфиденциальной информации на уровне файлов с помощью стандартных DLP-решений крайне сложно или даже невозможно.

Современные средства управления доступом

Основные тенденции, которые прослеживаются в развитии средств управления доступом, — повышение прозрачности соответствующих процессов и их передача под контроль бизнес-подразделений.

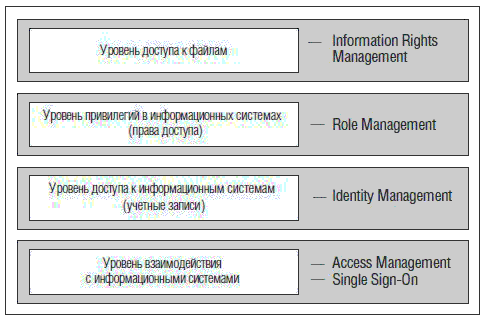

Эти тенденции, а также сложность администрирования разнородных хранилищ учетных записей привели к появлению информационных систем Identity Management (IdM), одними из основных задач которых являются централизация и автоматизация процессов управления доступом. IdM-система подключается к «доверенному источнику», которым чаще всего является система кадрового учета для получения данных о сотрудниках (прием на работу, изменение должности, увольнение и т. д.), и к «целевым системам» — информационным системам и бизнес-приложениям организации. На основании данных доверенного источника IdM-система запускает процессы управления учетными записями и правами доступа, которые могут включать согласования, эскалации и делегирование отдельных функций этих бизнес-процессов. Такой подход позволяет реализовать принцип разделения полномочий в управлении доступом (Segregation of Duties — SoD), согласно которому каждый процесс должен иметь более одного участника, что значительно снижает риск предоставления избыточных полномочий. На основании данных доверенного источника IdM-система запускает процессы управления учетными записями и правами доступа, а также контроля привилегий пользователей в целевых системах и формирования отчетов, которые могут включать согласования, эскалации и делегирование отдельных функций этих бизнес-процессов.

Другой тенденцией является создание единой модели ролевого управления доступом (Role Based Access Control — RBAC) в рамках всех информационных систем организации. Реализующие такой подход средства (Role Management) могут являться как частью IdM-системы, так и отдельным продуктом. Использование средств Role Management позволяет описать конкретные привилегии пользователей в терминах «ИТ-ролей» (например, «доступ на чтение к сетевому каталогу подразделения N») и сгруппировать их в так называемые бизнес-роли, которые могут соответствовать связке должности плюс подразделение сотрудника или выполняемым им обязанностям. Назначение бизнес-роли сотруднику в системе IdM приведет к изменению его прав доступа в целевых системах.

Средствами, позволяющими выполнить требования безопасности к авторизации пользователей в информационных системах, являются решения, обеспечивающие однократную аутентификацию (Single Sign-On — SSO). Клиентская часть SSO устанавливается на рабочую станцию пользователя и после его авторизации в корпоративном каталоге получает из него информацию об учетных данных конкретного пользователя в различных информационных системах. При попытке авторизации пользователя в каком-либо бизнес-приложении компонент SSO распознает окно ввода логина и пароля и подставляет их в соответствующие поля. Для вебприложений аналогичные задачи выполняются решениями Access Management. Интеграция решений Single Sign-On и Access Management с системой Identity Management позволяет реализовать сложные политики управления паролями и доступом к приложениям и одновременно увеличить удобство использования информационных ресурсов организации. Соответствующий всем требованиям сложности пароль устанавливается в бизнес-приложении IdM-системой и записывается в хранилище систем SSO и Access Management. Далее автоматически пароль меняется через заданные промежутки времени. При этом пользователю достаточно помнить один пароль от корпоративного каталога, необходимый для авторизации на рабочей станции. Максимального уровня безопасности можно добиться при использовании двухфакторной аутентификации для доступа пользователя в домен сети предприятия.

Современные средства, позволяющие управлять доступом к информации на уровне файлов, тем самым позволяющие расширить функционал DLP-систем, относятся к классу Information Rights Management — IRM. Программное обеспечение IRM встраивается в средства создания носителей информации (офисные программы MS Office, системы документооборота и приложения, позволяющие экспортировать данные в файлы). При создании нового документа он может быть автоматически или вручную отнесен к одной из определенных категорий. Если содержимое документа было определено как конфиденциальное, оно «запечатывается» средствами IRM. Далее в зависимости от категории пользователя доступ к запечатанному файлу может быть ограничен или полностью закрыт. Технология запечатывания документа также не позволит скопировать его содержимое, в том числе и с помощью клавиши Print Screen, если это было запрещено при его создании. При этом с помощью сервера IRM сохраняется контроль доступа к файлам после их передачи по сети предприятия или за ее пределы: текущие права конкретного пользователя или целой группы могут быть изменены или полностью отозваны. Кроме того, на сервере сохраняется история работы с данным файлом, в том числе история неудачных попыток его открытия, которая может быть использована для расследования инцидентов и предотвращения утечек информации.

Перечисленные средства позволяют контролировать доступ к информационным ресурсам на всех уровнях. В случае совместного использования они значительно повышают защищенность информационной безопасности организации и удобство использования информационных ресурсов, а также увеличивают прозрачность процессов управления доступом для бизнеса. Компания «Инфосистемы Джет» активно развивает это направление с 2006 г. В настоящее время специалистами компании реализовано большое количество проектов и накоплена компетенция, позволяющая реализовывать интеграционные проекты по управлению доступом любой сложности.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Несогласованность современных систем обеспечения

Несогласованность современных систем обеспечения Если большинство из нас почти всегда планируют заранее, то почему системы обеспечения не делают это вместе с нами? Почему они вместо этого пытаются склонить нас к импульсивным решениям, постоянно атакуя скидками и

1. Банковская система в современных условиях

1. Банковская система в современных условиях Банковская система играет важнейшую роль в современных экономических отношениях.Во-первых, банки позволяют эффективно сберегать и, следовательно, аккумулировать денежные средства, накопление которых является ключевым

Анализ эффективности сети банкоматов с точки зрения управления потоками наличных средств

Анализ эффективности сети банкоматов с точки зрения управления потоками наличных средств При становлении и развитии в банке розничного бизнеса большую роль играет развитие сети банкоматов. Довольно часто можно столкнуться с ситуацией, когда оценка эффективности сети

5.1. Поступление основных средств от учредителей и поставщиков, оприходование основных средств и принятие объектов основных средств к учету

5.1. Поступление основных средств от учредителей и поставщиков, оприходование основных средств и принятие объектов основных средств к учету Ответим на вопрос «Что мы понимаем под основными средствами предприятия?». Отличительной особенностью основных средств

Управление идентификационными данными и доступом (IBM Восточная Европа/Азия)

Управление идентификационными данными и доступом (IBM Восточная Европа/Азия) Краткий обзорВ современной конкурентной среде глобального бизнеса информация доставляется быстрее, новые продукты выводятся на рынок оперативнее. Разрабатываются новые, усовершенствованные и

2.4. Отчет о движении денежных средств и его использование для управления денежными потоками

2.4. Отчет о движении денежных средств и его использование для управления денежными потоками Отчет о движении денежных средств содержит сведения о потоках денежных ресурсов (их поступлении и расходовании за период) с учетом их остатков на начало и конец отчетного периода

Глава 2 Обзор существующих стандартов и методологий управления рисками

Глава 2 Обзор существующих стандартов и методологий управления рисками 2.1. Зачем нужны стандарты и методологии управления рисками Выбор адекватных методологий управления рисками, моделей ЖЦ ПО, метрик ИТ-проектов, использования инструментальных средств и разработки ПО

Вопросы по использованию современных разработок

Вопросы по использованию современных разработок • Как проще всего быть в курсе новинок современного мира тренинга?• Регулярно ли моя личная сеть контактов поставляет сведения о новом полезном материале?• Какие информационные службы Доступны для моей организации или

6. Задачи статистики в современных условиях

6. Задачи статистики в современных условиях Рост производительных сил и научной деятельности в России вызвал развитие статистики и применение ее в практической деятельности.Основные задачи статистической науки:1) исследовать происходящие в обществе преобразования

3. Слухи в современных условиях

3. Слухи в современных условиях Слова, слова, слова! Я так устала от слов. Элиза Дулиттл, слова из песни «Покажи мне» Так что же изменилось с 2000 года – года публикации первого издания этой книги? Во-первых, количество слухов. В 2000 году в сети уже велось много разговоров, но за

251. В чем вы видите глобальную проблему современных средств коммуникации?

251. В чем вы видите глобальную проблему современных средств коммуникации? Давайте сначала с локальными проблемами разберемся, хорошо?Вы думаете, что мы в нашей стране научились делать хорошую рекламу? Эффективно инвестировать в продвижение? Получать нужные

Исполнение в условиях современных реалий

Исполнение в условиях современных реалий Недостаточно привести в должные кондиции один, два или даже все три бизнес-процесса, из которых складывается система исполнения. Критически важна увязка всех трех, что видно на примере итогов деятельности руководителей двух

Выводы для современных идеологий

Выводы для современных идеологий Гражданская война 1861–1865 гг. в США – одно из событий в истории страны, имевших наибольшие последствия. Ее вели не только за отмену рабства. Эта война стала событием, определившим сущность современной Америки.Войну вызвали