Управление идентификационными данными и доступом (IBM Восточная Европа/Азия)

Управление идентификационными данными и доступом

(IBM Восточная Европа/Азия)

Краткий обзор

В современной конкурентной среде глобального бизнеса информация доставляется быстрее, новые продукты выводятся на рынок оперативнее. Разрабатываются новые, усовершенствованные и более конкурентоспособные модели ведения бизнеса. Чтобы оперативно реагировать на непрерывно меняющиеся потребности и возможности, а также адаптироваться к ним, бизнесу необходимо обеспечить достаточную гибкость и поддержку взаимодействий между людьми и компаниями. Сотрудники должны быстрее получать доступ к значимой информации, а также иметь возможности для эффективной совместной работы. Отдельные специалисты и коллективы должны работать так, как им удобно, в любое время, где бы они ни находились.

Однако удовлетворение потребностей в более динамичном сотрудничестве и свободном доступе к ресурсам значительно усложняет задачи обеспечения безопасности и выполнения нормативных требований — в особенности в условиях растущего количества сотрудников, работающих в мобильном режиме. Организациям необходимо связывать клиентов, партнеров и поставщиков с множеством корпоративных систем и процессов. Чтобы упростить выполнение регулирующих норм и гарантировать конфиденциальность, целостность и доступность своих данных, приложений и систем, организации должны удостовериться в том, что доступ к ресурсам предоставляется только тем пользователям, которые имеют на это право, применять средства контроля доступа, а также обеспечивать мониторинг событий в системе безопасности с формированием соответствующих отчетов.

К сожалению, традиционные решения для обеспечения безопасности реализуют подход «снизу вверх», который позволяет исключать отдельные проблемы путем развертывания точечных решений, основывающихся на использовании отдельных политик и процессов. Применение подобного подхода приводит к росту сложности, излишним затратам, неэффективному использованию ресурсов, пробелам в системе безопасности и изолированности данных, что оказывает негативное влияние на продуктивность компании и ее сотрудников.

Организациям требуется единый, целостный подход к обеспечению безопасности, в рамках которого инициативы по защите корпоративной среды согласуются с целями бизнеса. Такой подход «сверху вниз» позволяет эффективно использовать методы обеспечения безопасности для защиты и совершенствования бизнес-процессов и коллективной работы. Однако подобная методика должна предполагать модульную реализацию плана, чтобы организации могли сконцентрироваться в первую очередь на наиболее значимых областях.

Ключевые моменты

По мнению отраслевых аналитиков, в десятку самых серьезных угроз корпоративной безопасности входят ошибки сотрудников, кражи данных сотрудниками и бизнес-партнерами, а также злонамеренные действия инсайдеров.

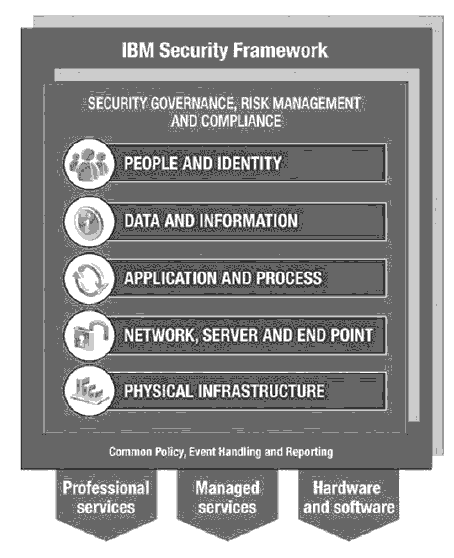

Основываясь на глубоком понимании внутренних и внешних угроз корпоративной безопасности, IBM предлагает адаптируемый, соответствующий потребностям бизнеса, целостный подход к обеспечению безопасности.

Такой подход охватывает различные области рисков, оказывающих влияние на состояние системы безопасности в организации:

• Пользователи и идентификация — предоставлять пользователям в организации и за ее пределами, включая поставщиков, партнеров и клиентов, свободный доступ к необходимым данным и инструментам, блокируя доступ для тех, у кого нет такой необходимости или нет соответствующих прав.

• Данные и информация — поддерживать масштабное сотрудничество по электронным каналам, защищая важнейшие данные при их передаче и хранении.

• Приложения — обеспечивать эффективную защиту важнейших для бизнеса приложений и процессов от внешних и внутренних угроз в течение всего жизненного цикла, от проектирования до развертывания и эксплуатации.

• Сеть, серверы и конечные точки — поддерживать эффективный мониторинг сети, серверов и конечных точек, обеспечивая безопасность организации в условиях растущего количества угроз и уязвимостей.

• Физическая инфраструктура — защищать ИТ-активы с использованием средств контроля физического доступа, а также обеспечивать защиту физических активов от различных угроз для повышения уровня безопасности в целом.

В составе своей полнофункциональной структуры обеспечения безопасности IBM предлагает обширный, интегрированный комплекс решений для управления доступом и идентификационными данными. Это помогает организациям укреплять безопасность коллективной работы и доступа к ресурсам в соответствии с потребностями бизнеса.

Эффективное использование подхода на базе стандартов к управлению жизненным циклом идентификационных данных и доступом в соответствии с потребностями бизнеса

Развитие информационных технологий всегда поддерживалось инновациями. Реализация новых идей позволяет более эффективно собирать и совместно

использовать информацию в масштабе всего предприятия. Однако применение новых способов обмена и использования информации сопровождается появлением новых потенциальных угроз корпоративной безопасности — не только внешних, но и внутренних. По мнению отраслевых аналитиков, в десятку самых серьезных угроз корпоративной безопасности входят ошибки сотрудников, кражи данных сотрудниками и бизнес-партнерами, а также злонамеренные действия инсайдеров.

Для решения этих важнейших проблем безопасности и бизнеса IBM предпринимает основанный на стандартах и определяемый потребностями бизнеса подход к управлению идентификационными данными и доступом, который охватывает весь жизненный цикл информационных и физических активов. Такой подход интегрирует управление авторизацией и идентификационными данными, чтобы предоставить организациям возможность экономически эффективно защищать активы и информацию, поддерживая динамичную коллективную работу и оперативный доступ к ресурсам для повышения продуктивности бизнеса. Этот воспроизводимый процесс позволяет организациям управлять рисками для множества бизнес-инициатив, обеспечивая сокращение затрат, предлагая пользователям более комфортные условия для работы, повышая эффективность бизнеса и рационализируя деятельность по выполнению нормативных требований. Он поддерживает соблюдение требований таких нормативных актов и стандартов, как Закон Сарбейнса-Оксли (Sarbanes-Oxley, SOX), Payment Card Industry (PCI), Basel II, закон EU Data Protection о защите персональной информации и Закон об использовании и защите сведений о пациентах (Health Insurance Portability and Accountability Act, HIPAA).

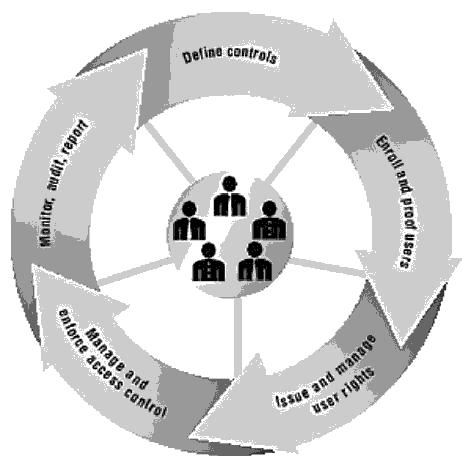

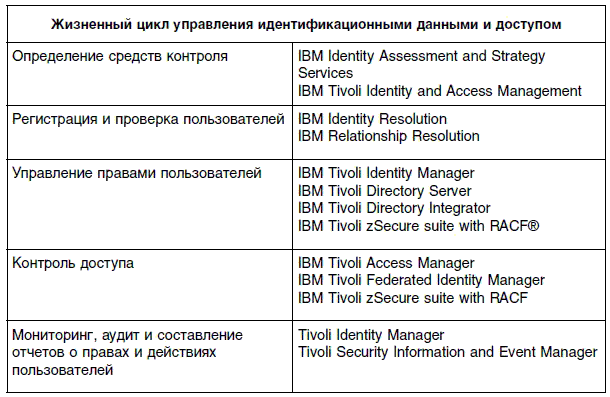

Пять основных этапов жизненного цикла управления идентификационными данными и доступом:

• определение средств контроля;

• регистрация и проверка пользователей;

• управление правами пользователей;

• контроль доступа;

• мониторинг, аудит и составление отчетов о правах и действиях пользователей.

В следующих разделах эти пять основных этапов описываются более подробно.

Определение средств контроля

Эффективное управление идентификационными данными и доступом начинается не с инструментов и технологий, а с определения необходимых средств контроля и связанных процессов.

Ключевые моменты

Определив необходимые средства контроля и процессы в начале жизненного цикла идентификационных данных, организации смогут разработать эффективные политики обеспечения безопасности в соответствии с приоритетами бизнеса.

На этом этапе решения IBM для управления идентификационными данными и доступом позволяют организациям определить средства контроля и процессы на базе соответствующих стандартов, правовых и регулирующих норм, а также потребностей и целей бизнеса. Организации должны оценить требования бизнес-среды к идентификационным данным, определить ресурсы, требующие контроля доступа, пользователей и группы пользователей, которым необходимо предоставлять доступ к ресурсам, а также тип предоставляемого доступа. Определив необходимые средства контроля и процессы в начале жизненного цикла идентификационных данных, организации смогут разработать эффективные политики обеспечения безопасности в соответствии с приоритетами бизнеса.

Регистрация и проверка пользователей

Решения IBM для управления идентификационными данными и доступом позволяют организациям анализировать идентификационные данные в точках контакта и выявлять взаимосвязи до того, как станет слишком поздно блокировать нелегитимный доступ пользователя. Эти решения помогают определить, кто есть кто, и обнаружить взаимосвязи между пользователями. Организациям предоставляются методики анализа объектов, позволяющие обнаруживать явные и неявные взаимосвязи в реальном времени. Взаимосвязи могут быть раскрыты, даже если пользователи в сети пытаются скрыть или исказить свои идентификационные данные. Кроме того, организации могут в момент регистрации обеспечивать анализ потоков данных из множества источников.

Управление правами пользователей

Помимо определения соответствующих учетных записей и прав для пользователей и групп пользователей решения IBM для управления идентификационными данными и доступом предоставляют организациям эффективные средства поддержки актуальности учетных записей, включая добавление, обновление, проверку соответствия и удаление прав по мере изменения потребностей пользователей в получении доступа.

Организации могут:

• оперативно определять идентификационные данные и права и управлять ими на протяжении всего жизненного цикла;

• легко обнаруживать и удалять устаревшие учетные записи, чтобы блокировать доступ к информации и ресурсам для бывших партнеров и сотрудников;

• сопоставлять учетные записи с идентификационными данными, а также проверять права доступа посредством подтверждения необходимости дальнейшего предоставления их пользователю;

• предоставлять пользователям возможность самостоятельно восстанавливать свои пароли, исключая задержки и сокращая затраты службы поддержки пользователей.

Контроль доступа

Мониторинг действий пользователей является необходимым условием эффективного контроля доступа. Решения IBM для управления идентификационными данными и доступом предоставляют платформу для централизованного управления политиками доступа, позволяющую поддерживать требуемый уровень прозрачности, а также проще обеспечивать безопасность и выполнение регулирующих норм. Кроме того, организации могут контролировать предоставление пользователям доступа к разрешенным ресурсам, удостоверяться в том, что пользователи являются теми, кем представляются, и ограничивать действия пользователей только теми, на которые они имеют право, в различных приложениях и сервисах. Повышение продуктивности пользователей обеспечивает автоматизация предоставления доступа на основе механизма однократной регистрации (Single Sign-On, SSO). Кроме того, организациям, развертывающим сервисно ориентированные архитектуры (SOA), необходимо связывать множество учетных записей пользователей в рамках составных SOA-транзакций, а также справляться с возможными сложностями управления и соблюдения регулирующих норм. Функции управления идентификационными данными и доступом в решении IBM WebSphere® Enterprise Service Bus позволяют организациям сопоставлять, распространять и проверять идентификационные данные пользователей для различных систем аутентификации.

Мониторинг, аудит и составление отчетов о правах и действиях пользователей

Чтобы удостовериться в том, что существующие средства контроля и политики способны защитить важнейшие бизнес-приложения и конфиденциальную информацию, организациям необходима возможность поддерживать непрерывный мониторинг, аудит и формирование отчетов о правах и действиях пользователей. Решения IBM для управления идентификационными данными и доступом предоставляют такую возможность, позволяя организациям убедиться в том, что они должным образом защищены. Такие решения обеспечивают аудит и подготовку отчетов о соблюдении регулирующих норм и позволяют непрерывно совершенствовать средства контроля над идентификационными данными.

Защита бизнес-систем и информации с использованием решений для управления идентификационными данными и доступом

Основой любой корпоративной стратегии информационной безопасности является способность обеспечивать аутентификацию и авторизацию пользователей. Понятие «легитимный пользователь» расширяется, и теперь оно включает не только сотрудников предприятия, но и его партнеров и клиентов, поэтому задача управления идентификационными данными и доступом становится более сложной. Появляются все новые угрозы для корпоративной инфраструктуры и ценной корпоративной информации.

Ключевые моменты

Решения IBM поддерживают мониторинг действий пользователей для соблюдения корпоративных политик управления безопасностью.

Решения IBM рационализируют управление жизненным циклом учетных записей и позволяют проще обеспечивать строгий контроль над доступом к ресурсам, разрешенным для пользователей. Кроме того, решения IBM поддерживают мониторинг действий пользователей для соблюдения корпоративных политик управления безопасностью, позволяя организациям проще подтверждать наличие эффективной среды контроля. IBM является ведущим поставщиком решений для управления учетными записями и web-доступом, неизменно входя в сектор лидеров «Магического квадранта» Gartner для этого рынка.

Авторизация пользователей

Авторизация должна обеспечивать оперативный доступ к ресурсам на протяжении всего жизненного цикла учетных записей — для множества сред, областей рисков, информационных процессов, приложений, сетей, конечных точек и всей физической инфраструктуры. При этом необходимо обеспечивать безопасность и защищать ИТ-среду от внутренних и внешних угроз, а также соблюдать нормативные требования. Поэтому решение для управления доступом должно обеспечивать:

• централизованный контроль, чтобы гарантировать выполнение политик безопасности для множества приложений и пользователей;

• автоматизацию с использованием инфраструктуры безопасности на базе политик, соответствующую ИТ-потребностям и целям бизнеса;

• однократную регистрацию для доступа к локальным, удаленным и web-системам, а также средства управления идентификационными данными и контроля доступа для сведения к минимуму проблем, связанных с паролями, — таких как путаница с использованием множества паролей, угрозы безопасности, вызванные тем, что пользователи записывают свои пароли, простои в работе в связи с блокированием учетных записей, а также необходимость уделять значительное время администрированию паролей;

• интегрированное управление доступом и идентификационными данными в одной инфраструктурной среде;

• совместное использование идентификационных данных пользователей различными приложениями на базе web-сервисов.

Для удовлетворения этих потребностей IBM предлагает услуги Identity and Access Management и ПО IBM Tivoli® Access Manager for e-business. Выполняя функции концентратора данных об аутентификации и авторизации для приложений разных типов, Tivoli Access Manager for e-business централизует управление безопасностью. Эта система позволяет проще и при меньших затратах развертывать надежные приложения.

Решение IBM Tivoli Access Manager for Enterprise Single Sign-On предлагает простые средства аутентификации для приложений разных типов, обеспечивая автоматизацию процесса однократной регистрации, укрепление безопасности благодаря автоматизированному управлению паролями, сокращение затрат службы поддержки пользователей и совершенствование средств аудита и подготовки отчетов.

Решение IBM Tivoli Access Manager for Operating Systems защищает ресурсы приложений и операционных систем, обеспечивая детализацию доступа для всех учетных записей в UNIX® и Linux®, включая учетные записи superuser и root.

Решение IBM Tivoli Federated Identity Manager позволяет клиентам, поставщикам и партнерам безопасно, гибко и эффективно вести бизнес в различных средах и множестве доменов безопасности. Предлагая простую, свободно связываемую модель управления идентификационными данными и доступом к ресурсам, решение Tivoli Federated Identity Manager также позволяет сократить расходы на интеграцию, затраты службы поддержки пользователей, а также расходы на администрирование системы безопасности с использованием простого, оперативно развертываемого решения для однократной регистрации. Кроме того, IBM Tivoli Federated Identity Manager Business Gateway предлагает небольшим и средним организациям возможность развертывать федеративные средства однократной регистрации для доступа к web-ресурсам, чтобы сводить вместе клиентов, партнеров и поставщиков, с использованием одного, простого в развертывании приложения.

Для сред на базе SOA и web-сервисов решение Tivoli Federated Identity Manager предлагает надежные средства управления, обеспечивающие безопасный доступ к ресурсам мейнфрейма и распределенным сервисам. Например, это решение обеспечивает надежную защиту с использованием токенов и сопоставление идентификационных данных из множества источников и доменов безопасности.

Чтобы предоставить организациям возможность контролировать поведение пользователей в масштабе всей инфраструктуры, решение IBM Tivoli Security Information and Event Manager предлагает информационные панели, демонстрирующие статус соблюдения требований корпоративной безопасности, со средствами углубленного мониторинга действий привилегированных пользователей и полным набором функций ведения регистрационных журналов и аудита.

Управление идентификационными данными

Для эффективного обеспечения безопасности требуется управление идентификационными данными пользователей и их правами доступа к ресурсам на протяжении всего жизненного цикла учетных записей. Интегрированное решение должно охватывать ключевые области управления идентификационными данными:

• управление жизненным циклом идентификационных данных, включая самообслуживание, регистрацию и предоставление прав доступа;

• контроль идентификационных данных, включая контроль доступа и конфиденциальности, а также однократную регистрацию и аудит.

Чтобы удовлетворить эти потребности, IBM предлагает решение Tivoli Identity Manager для автоматизированного управления пользователями на базе политик с обширными возможностями обеспечения безопасности. Это решение позволяет эффективно управлять учетными записями пользователей (а также разрешениями на доступ и паролями) — от создания до удаления, для всей ИТ-среды.

В развертывании, интеграции и использовании каталогов организациям помогут решения IBM Tivoli Directory Server и IBM Tivoli Directory Integrator. Эти базовые компоненты среды управления идентификационными данными предлагают масштабируемый, основанный на стандартах метод хранения данных о пользователях и синхронизации разрозненных источников этих данных в масштабе всего предприятия.

Услуги IBM Identity and Access Management Services помогают организациям оценивать, проектировать, развертывать и администрировать интегрированные решения для управления идентификационными данными на базе технологий IBM и ее бизнес-партнеров. Эти услуги могут поддерживать организации на всех этапах управления жизненным циклом идентификационных данных.

Ключевые моменты

IBM предлагает полный набор решений и услуг, позволяющих организациям реализовать единый, основывающийся на потребностях бизнеса подход к обеспечению безопасности.

Обширный ассортимент услуг IBM

Служба IBM Identity and Access Management Services предлагает обширный набор услуг, включая консалтинг и техническую поддержку, чтобы помочь клиентам справиться с проблемами защиты все более сложной корпоративной среды, сократить затраты на управление и максимально упростить внедрение политики обеспечения безопасности.

Эксперты IBM помогут вам разработать эффективные политики управления рисками и обеспечить соблюдение этих политик. В сотрудничестве со своими бизнес-партнерами IBM предлагает решения для строгой многофакторной аутентификации, в том числе основывающиеся на использовании смарт-карт, технологий биометрии и контроля доступа на базе ролей.

Защита и совершенствование коллективной работы и доступа к ресурсам

Основываясь на глубоком понимании сегодняшних угроз — и своем более чем 40-летнем лидерстве на рынке технологий обеспечения информационной безопасности, IBM предлагает полный набор решений и услуг, позволяющих организациям реализовать единый, ориентированный на потребности бизнеса подход к защите корпоративных ресурсов. Разработав структуру всестороннего обеспечения безопасности, IBM помогает организациям управлять всеми рисками нарушения ИТ-безопасности с целью их ослабления, предлагая технологии и экспертные знания, необходимые для развертывания решений, соответствующих уникальным потребностям бизнеса и приоритетам каждой организации.

Модульная, интегрированная структура обеспечения безопасности IBM предоставляет организациям возможность в первую очередь сконцентрироваться на своих самых неотложных проблемах, распространяя инициативы по обеспечению безопасности на другие области по мере необходимости. Для обеспечения безопасности коллективной работы и доступа к ресурсам в соответствии с целями бизнеса IBM предлагает обширный, унифицированный набор решений и услуг в области управления идентификационными данными и доступом. Эти решения призваны защитить активы и информацию от неавторизованного доступа, что повышает продуктивность и динамичность бизнеса.

Дополнительная информация

Чтобы узнать больше о решениях IBM, помогающих обеспечить безопасность коллективной работы и доступа к ресурсам в соответствии с потребностями бизнеса, или о различных инфраструктурах обеспечения безопасности, предлагаемых IBM, которые помогают защитить и усовершенствовать ваши бизнес-операции, свяжитесь с региональным представителем или бизнес-партнером IBM или посетите сайт ibm.com/ itsolutions/ security.

О решениях IBM Service Management

Решения IBM Service Management помогают организациям обеспечивать высококачественное, эффективно управляемое и непрерывное обслуживание, безопасное для пользователей, клиентов и партнеров. Организации любого масштаба могут эффективно использовать оборудование, программное обеспечение и услуги IBM для планирования, реализации и администрирования инициатив по управлению сервисами и активами, обеспечению безопасности и устойчивости бизнеса. Гибкие, модульные решения, поддерживающие управление бизнесом, развитие ИТ-инфраструктуры и ИТ-операции, основываются на многолетнем опыте сотрудничества с клиентами, лучших отраслевых методиках и технологиях на базе открытых стандартов. IBM является для клиентов стратегическим партнером, который помогает развертывать решения, обеспечивающие ускоренную окупаемость инвестиций и поддерживающие успешное развитие бизнеса.

ИБМ Восточная Европа/Азия Россия, 123317, Москва,

Пресненская наб., 10

Тел.: 7 (495) 775-8800,

7 (495) 940-2000 Факс: 7 (495) 940-2070

E-mail: info@ru.ibm.com

ibm.com.ru

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

А так ли привлекательна Европа?

А так ли привлекательна Европа? Одновременно с этим турки перестали считать вступление в Европейский союз шансом ступить на обетованную землю, ведь эта земля и сама погрязла в своем собственном долговом кризисе. Общественное мнение в Турции, как и в Восточной Европе, все

17.10. Управление данными работника

17.10. Управление данными работника Обработка «Управление данными работника» открывается из меню «Сервис». Форма предназначена для работы в режиме «одного работника». Этот режим позволяет контролировать все данные одного работника, которые имеют отношения к кадровому

Реферат ВОСТОЧНАЯ АФРИКА: ДОРОГИ, ВЕДУЩИЕ В СКАЗКУ

Реферат ВОСТОЧНАЯ АФРИКА: ДОРОГИ, ВЕДУЩИЕ В СКАЗКУ План1. Введение.2. Восточная Африка. Краткий обзор.3. «Зашитое счастье».4. Заключение.ВведениеДальние страны, неведомые берега… Они манят нас с детства, влекут неудержимо, потому что на них мы совершаем каждый свои

Обзор современных средств управления доступом (ЗАО «Инфосистема Джет»)

Обзор современных средств управления доступом (ЗАО «Инфосистема Джет») Алексей Лаврухин, директор по развитию Вячеслав Петрухин, консультант Центр информационной безопасности Компания «Инфосистемы Джет» Управление доступом относится к числу приоритетных задач

Новый мир со старыми данными

Новый мир со старыми данными Сторонники новых финансовых продуктов, то есть все те люди, которые делали на них деньги, начиная от инициаторов ипотечных кредитов, разрабатывающих токсичные кредитные схемы, до инвестиционных банков, которые занимались их «нарезкой»,

УРОК 65. Обмен данными с программой типа "Банк – Клиент”

УРОК 65. Обмен данными с программой типа "Банк – Клиент” Как уже отмечалось ранее, в программе "1С:Управление небольшой фирмой 8.2" реализована возможность обмена данными с программами типа "Банк – Клиент": вы можете как экспортировать, так и импортировать документы. Для

Восточная Германия

Восточная Германия Лилия Шевцова (ведущий исследователь Московского центра Карнеги):Сегодня мы завершаем наш проект «Путь в Европу». Эта встреча – особая. Она не похожа на десять предыдущих встреч, на которых речь шла об интеграции в Европейское сообщество бывших

2.3 Хороший пример: Восточная Азия

2.3 Хороший пример: Восточная Азия Есть нечто общее в иберо-католической культуре, которая выше оценена как непродуктивная, и в восточно-азиатской культуре на тот момент, когда страны Восточной Азии, начиная с Японии, стартовали в своем пути наверх. Это как раз

1. Южная (восточная) земледельческая цивилизация

1. Южная (восточная) земледельческая цивилизация Все древние государства были этническими и языческими по духовной культуре. Языческие государства развивали языческий строй государственных отношений, и при этом строе возникли два вида цивилизаций, то есть государств с

Межфункциональные команды, электронный обмен данными и их влияние на продавцов

Межфункциональные команды, электронный обмен данными и их влияние на продавцов Какой эффект совместное предприятие между двумя фирмами, которые ранее имели традиционные отношения «покупатель-продавец», произведет на управление сбытом? Как обсуждалось в главах 3, 5 и 10,

Расширение внешней кооперации через электронный обмен данными

Расширение внешней кооперации через электронный обмен данными В предыдущих главах мы рассмотрели, как посредством электронного обмена данными можно сократить сроки и затраты на ведение переговоров, заключение контрактов, отправку грузов, затраты на хранение и учет

6.4 Частный сектор на развалинах социализма: Центральная и Восточная Европа – Россия – Китай

6.4 Частный сектор на развалинах социализма: Центральная и Восточная Европа – Россия – Китай Опыт других бывших социалистических стран для нас особенно важен, так как переход к рыночноориентированному сельскому хозяйству в них часто был более последовательным. При этом

Уважение: Европа

Уважение: Европа Сотрудники McDonald’s в Европе могут сделать себе «паспорт обучения». Это личный документ, принадлежащий сотруднику, в котором перечислены его дипломы, пройденные обучающие курсы и рабочие достижения. Этот паспорт содержит также письменные комментарии

Европа

Европа • Великобритания: в августе 2003 г. зафиксирована самая высокая температура за весь период наблюдений (38,1 °С).• Испания: половина ледников, существовавших в 1980 г., исчезла.• Кавказские горы, Россия: за последнее столетие исчезла половина всех ледников.• Дания