Анатомия карточного мошенничества

Анатомия карточного мошенничества

Аутентификации лиц, совершающих операции как основа безопасности карточных операций

Что такое аутентификация

Удаленный доступ клиента к своему банковскому счету (счетам) для выполнения расчетов с предприятием торговли (сервиса) при совершении безналичной покупки или с целью получения наличных в банкомате (отделении) банка, или с какой-либо иной целью невозможен без надежной аутентификации клиента его банком. Любое лицо, запрашивающее доступ к банковскому счету с целью выполнения финансовой операции и (или) для получения информации о статусе счета, на момент запроса доступа к счету является для банка, в котором открыт счет, только лицом, совершающим операцию (далее — ЛСО). Первоочередная задача банка состоит в том, чтобы в момент обращения ЛСО к банковскому счету X проверить права ЛСО на доступ к счету X с целью его использования для совершения различных операций. Другими словами, банк должен проверить справедливость равенства «ЛСО = клиент банка А, имеющий право на доступ к счету X». Проверка этого равенства состоит из двух частей:

1) проверка того, что «ЛСО = клиент банка А»;

2) проверка того, что клиент А имеет право на доступ к счету X. Выполнение первой части и есть ничто иное, как решение задачи аутентификации банком ЛСО.

Существуют различные средства и связанные с ними технологии аутентификации ЛСО. Пластиковая карта является апробированным и широко используемым средством идентификации (аутентификации) лица, совершающего операцию. Например, в Европе примерно 30 % всех безналичных персональных покупок производится с помощью пластиковой карты. Пластиковая карта позволяет банку идентифицировать счет X, к которому обращается ЛСО, а также с хорошей достоверностью (как показывает практика с вероятностью не ниже 99,92 %) решить задачу проверки равенства «ЛСО = клиент банка, имеющий доступ к счету X». Значение 99,92 % выводится из того факта, что на сегодняшний день средний уровень карточного мошенничества составляет примерно 8 базисных пунктов.

Достоверность аутентификации лица, совершающего операцию с использованием пластиковой карты, является краеугольным камнем технологии пластиковых карт. От того, насколько технология позволяет банку-эмитенту карты быть уверенным в том, что операция выполнена с использованием его (банка-эмитента) карты, и операция совершается законным держателем карты — клиентом банка-эмитента, которому карта была выдана банком на основе договора банка с клиентом, зависит жизнеспособность карточной технологии в целом. Именно поэтому платежные системы и банки уделяют так много внимания вопросам карточной безопасности. Именно в результате осознания того факта, что технология аутентификации ЛСО при использовании карт с магнитной полосой уже не обеспечивает необходимый уровень достоверности, сегодня происходит массовая миграция банков на существенно более безопасную технологию, в основе которой лежит использование микропроцессорных карт.

При использовании карт аутентификация ЛСО является в общем случае распределенной процедурой, в которой заняты все участники операции — торговое предприятие, обслуживающий торговое предприятие банк, платежная сеть и, наконец, банк, к счету которого обращаются с целью проведения оплаты. Роли каждого участника процедуры аутентификации ЛСО важны (например, сеть аутентифицирует обслуживающий банк, обслуживающий банк в свою очередь аутентифицирует торговое предприятие, последнее выполняет важные функции для аутентификации ЛСО). Однако окончательное решающее слово — заключение по поводу справедливости равенства «ЛСО = клиент банка, имеющий доступ к счету»- произносится банком-эмитентом карты, а потому и ответственность за принятое решение в большинстве случаев (исключение составляют CNP-транзакции[152], не использующие протокол 3D Secure) несет эмитент карты.

Многофакторная модель аутентификации ЛСО

Когда речь идет о картах, для аутентификации ЛСО банком в общем случае используется трехфакторная модель аутентификации:

Фактор 1. Проверка чего-то, что имеется у ЛСО и что указывает на его связь с банком. В нашем случае — это проверка наличия у ЛСО пластиковой карты и подтверждение того факта, что карта была эмитирована банком.

Фактор 2. Проверка чего-то, что должно знать только ЛСО и может быть проверено банком (возможно опосредованно с использованием других участников операции, в рамках которой производится аутентификация ЛСО). В нашем случае — это ПИН-код, известный только ЛСО (может быть проверен банком-эмитентом, возможно с использованием карты эмитента, если карта является микропроцессорной и эмитент делегировал ей эту функцию) и (или) подпись ЛСО (подпись клиента изначально удостоверяется банком при выдаче карты клиенту и проверятся эмитентом опосредованно через торговую точку). Для соответствия законодательству некоторых стран при использовании микропроцессорных карт иногда одновременно применяется проверка ПИН-кода и подписи клиента.

Фактор 3. Проверка чего-то, что присуще только клиенту банка (физически не может быть передано иному лицу) и связано с выданной ему картой. В случае безналичных расчетов — это биометрическая информация клиента банка, записанная для хранения в чипе карты. Проверяется соответствие биометрической информации клиента банка, записанной в чипе карты, биометрической информации, относящейся к ЛСО.

Сегодня, как правило, используется двухфакторная модель (факторы 1 и 2). Биометрические методы верификации только начинают внедряться для держателей микропроцессорных карт.

Отметим, что логика многофакторной модели аутентификации очевидна. В первую очередь банк должен понять, что карта, по которой собираются выполнить операцию, действительно его карта, т. е. карта была эмитирована банком (фактор 1). Поскольку реквизиты карты определяют ее держателя, то, очевидно, следующий вопрос, на который должен ответить эмитент — моя карта находится в руках моего клиента, которому я выдал карту для обеспечения удаленного доступа клиента к своему счету? Для ответа на этот вопрос используется фактор 2.

Проверка наличия у ЛСО карты, выданной банком (фактор 1), выполняется в несколько этапов с помощью:

• осмотра продавцом торгового предприятия внешнего вида карты (проверка логотипов банка и платежной системы, голограммы, специальной микропечати, нанесенной на карту, тисненных секретных символов и т. п.), а также в случае микропроцессорной карты — с помощью оффлайновой динамической аутентификации карты;

• проверки обслуживающим банком того факта, что торговое предприятие, в котором совершается операция, действительно, обслуживается этим банком;

• проверки эмитентом номера карты, ее срока действия, секретных величин CVC/CVV (CVC2/CVV2), а в случае микропроцессорной карты — выполнение онлайновой динамической аутентификации карты.

Безусловно, динамическая аутентификация микропроцессорной карты подняла достоверность аутентификации ЛСО по фактору 1 (и, как следствие, аутентификации ЛСО в целом) на качественно новый гораздо более высокий уровень. Подделка микропроцессорной карты, поддерживающей процедуры динамической аутентификации, является весьма дорогостоящим мероприятием.

На сегодняшний день наиболее надежным и универсальным способом аутентификации ЛСО в соответствии с фактором 2 является проверка ПИН-кода. Это связано с тем, что ПИН-код является самым труднодоступным для мошенников секретом среди всех реквизитов карты с магнитной полосой, поскольку он на карте не хранится. Потому применение ПИН-кода — наиболее надежное средство безопасности операций, выполняемых с использованием карт с магнитной полосой. В общем случае ПИН-код представляет собой последовательность десятичных цифр, вводимых ЛСО во время совершения операции по карте. Размер ПИН-кода варьируется от 4 до 12 цифр (на практике в большинстве случаев — 4 цифры). ПИН-код вводится с помощью специального криптографического модуля, входящего в состав терминального устройства (банкомата, POS-терминала и т. п.) — ПИН-ПАДа, или PIN entry device (PED) — и должен быть передан на хост эмитента, где он проверяется. Знание ЛСО секрета, известного держателю карты, по которой производится транзакция, является веским основанием считать, что ЛСО и держатель карты являются одним лицом.

Пластиковая карта как средство идентификации (аутентификации) ЛСО

Пластиковая карта является носителем информации, которая:

• идентифицирует платежную систему (ассоциацию банков, к которой принадлежит эмитент карты), эмитента карты, карточный продукт, держателя карты — клиента банка;

• определяет условия применения карты (онлайновый (оффлайновый) режим обработки транзакции, необходимость выполнения транзакции только с использованием электронного терминала, необходимость ввода PIN-кода, географию приема, период времени, в течение которого карта может использоваться и т. п.);

• содержит элементы защиты карты от подделки и информацию, используемую для аутентификации карты и клиента (голограмму, микропечать, специальные эмбоссируемые (рельефные) символы, видимые в ультрафиолете символы, фотографию держателя карты, специальные проверочные значения CVV/CVC, CVV2/CVC2, обеспечивающие целостность данных карты, подпись держателя карты и т. п., в микропроцессорных картах — секретные ключи и, возможно, PIN-код держателя карты).

Карта содержит логотипы платежной системы и банка-эмитента, а также информацию, называемую реквизитами карты: номер карты, срок действия карты, код обслуживания, имя держателя, специальную информацию, генерируемую эмитентом и используемую им для удаленной проверки подлинности карты. Часть этой информации наносится на пластик карты с помощью специальной печати или тиснения и считывается в процессе совершения транзакции визуально и осязательно. Эта информация используется продавцом торгового предприятия для проведения так называемой голосовой авторизации, при которой торговое предприятие связывается по телефону со службой голосовой авторизации банка и сообщает ей информацию о реквизитах торгового предприятия, карты, держателя карты и совершаемой операции. Служба голосовой авторизации вводит полученную информацию о карте в компьютер процессингового центра, который инициирует авторизацию операции и возвращает решение эмитента, сообщаемое торговому предприятию.

Часть информации наносится на магнитную полосу и (или) в микропроцессор (чип), расположенные на карте. Информация с магнитной полосы или чипа считывается с помощью специальных устройств, называемых считывателями карты или карт-ридерами. Электронные терминалы (так называемые POS-терминалы[153]) в торговом предприятии, а также автоматические устройства выдачи наличных (банкоматы) оснащены подобными карт-ридерами, или просто ридерами.

Обслуживающий банк обеспечивает поддержку инфраструктуры приема пластиковых карт, к которой в общем случае относятся банкоматы, пункты выдачи наличных и предприятия торговли и сервиса. Обслуживающий банк заключает договоры с торговыми предприятиями на обслуживание в них пластиковых карт, гарантируя торговому предприятию возврат средств за операции, совершенные в нем по картам любого банка — участника платежной системы.

Некоторые платежные системы (например, VISA и MasterCard) дополнительно гарантируют торговому предприятию возмещение средств по транзакциям, выполненным с использованием карт этой платежной системы. Дополнительная гарантия выдается на случай финансового краха обслуживающего банка и его неспособности возместить торговому предприятию средства по покупкам, совершенным с использованием пластиковых карт. В этом случае платежная система рассчитывается с торговым предприятием по выполненным в нем карточным операциям вместо потерпевшего крах банка. Гарантия платежной системы повышает уверенность торгового предприятия в возмещении ему средств по безналичной покупке. Эта уверенность лежит в основе технологии расчетов с использованием пластиковых карт.

Одна из важнейших задач любой платежной системы состоит в создании широкой географически распределенной инфраструктуры приема карт. Подобная инфраструктура приема карт делает применение карты привлекательным для ее держателя и эмитента. Именно для создания развитой инфраструктуры приема карт и требуются усилия многих банков — участников платежной системы[154].

Аутентификация ЛСО на примере операции покупки с помощью платежной карты

Уже отмечалось, что в карточной технологии аутентификация ЛСО в общем случае имеет распределенный характер. В аутентификации ЛСО принимают участие все участники обработки транзакции, включая торговое предприятие, обслуживающий банк, эмитента карты и, наконец, самого держателя карты. Проиллюстрируем это на примере операции безналичной покупки по карте в торговом предприятии.

Когда клиент банка А для оплаты покупки предъявляет пластиковую карту в торговом предприятии обслуживающего банка В, то торговое предприятие в первую очередь должно убедиться в том, что в соответствии с договором с обслуживающим банком В операция по предъявляемой для оплаты карте будет возмещена. Другими словами, торговое предприятие должно убедиться в том, что эмитент А и обслуживающий банк В являются участниками одной платежной системы. Визуально это устанавливается по логотипу платежной системы, нанесенному на пластиковой карте клиента.

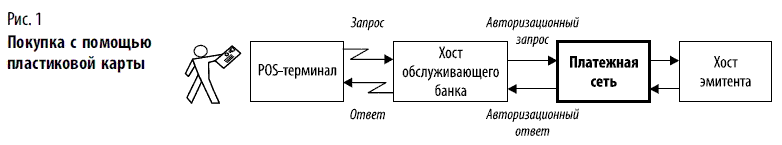

Процесс оплаты услуги в общем случае состоит из двух частей. Первая часть — авторизация транзакции (рис. 1).

Кассир торгового предприятия в первую очередь визуально осматривает предъявляемую для оплаты карту, проверяя наличие на ней чипа и обязательных атрибутов карты (логотипа и голограммы системы, секретных символов, микропечати и т. п.). Далее с пластиковой карты считывается необходимая для авторизации операции информация (с помощью ридера POS-терминала или визуально, если речь идет о голосовой авторизации), а также, возможно, у клиента запрашивается дополнительная аутентифицирующая его информация (персональный идентификационный номер клиента в банке (подпись) клиента, имя клиента, другая верифицирующая его информация). К полученной информации кассир добавляет информацию о покупке — размер и валюта операции, иногда ее тип.

На основе собранной информации торговое предприятие принимает решение о технологии выполнения операции (по магнитной полосе или чипу), а также о режиме авторизации транзакции — онлайновом или оффлайновом. При оффлайновом режиме решение о разрешении или отклонении операции принимается только терминалом в случае карты с магнитной полосой или терминалом и картой (эмитент определяет в приложении карты свои правила принятия решения) в случае микропроцессорной карты. В онлайновом режиме такое решение принимается эмитентом карты.

Торговое предприятие также проверяет наличие карты в стоп-листе, загружаемом на терминал, способный работать в оффлайновом режиме, обслуживающим банком. Иногда для повышения скорости проверки эта функция выполняется торговым предприятием вместе с обслуживающим банком в распределенном режиме.

В случае онлайновой авторизации полученная от клиента и считанная с карты информация, а также информация о покупке и торговом предприятии (идентификаторы торгового предприятия и устройства приема карты, способ ввода информации карты в платежную сеть, описание возможностей терминала по обработке транзакции) передаются торговым предприятием своему обслуживающему банку в форме авторизационного запроса. С помощью авторизационного запроса торговое предприятие спрашивает у обслуживающего банка, может ли оно предоставить данному клиенту запрашиваемую им услугу. Обслуживающий банк должен проверить полученные в запросе данные:

• существование торгового предприятия с указанными в запросе реквизитами и его авторизацию на выполнение запрашиваемой операции;

• целостность полученных от терминала данных;

• наличие карты в стоп-листах платежной системы;

• ограничения на обработку операции (например, карта предназначена только для выполнения внутристрановых покупок, карта должна использоваться с обязательной проверкой ПИН-кода ее держателя, операция должна быть обслужена в режиме реального времени и т. п.), установленные эмитентом карты; ограничения записываются эмитентом во время персонализации карты на магнитной полосе в элементе данных «Код обслуживания» и в приложении чипа карты (элементы данных Application usage control, CVM List и т. п.), если карта микропроцессорная.

В случае оффлайновой авторизации два последних пункта должны проверяться средствами электронного терминала.

В случае онлайновой авторизации обслуживающий банк обращается за разрешением на оказание услуги по пластиковой карте к банку-эмитенту А. При этом банки А и В обмениваются сообщениями в соответствии с правилами, установленными платежной системой. Поэтому синтаксис и семантика сообщений понятны обоим банкам.

Эмитент А, получив запрос от обслуживающего банка В, проверяет достоверность информации о карте и ее держателе: правильность реквизитов карты и идентификатора держателя карты, статус карты в системе эмитента (активная или заблокированная), ограничения на использование карты, ПИН-код, если он представлен, величины CVC/CVV, криптограмму ARQC для аутентификации микропроцессорной карты и т. п… После этого банк А определяет достаточность средств на счете клиента для оплаты запрашиваемой им услуги. Если все проверки завершились успешно, банк А отвечает на запрос банка В разрешением на совершение покупки, предварительно списав со счета клиента (или только «заморозив» на счете) размер покупки возможно вместе с некоторыми, установленными им комиссиями (в случае операции покупки снятие комиссии со счета держателя карты, обычно, запрещено правилами платежных систем).

Поскольку разрешение банка А по правилам любой платежной системы является гарантией возмещения средств банку B от банка A, обслуживающий банк в свою очередь разрешает операцию покупки своему торговому предприятию, тем самым гарантируя последнему возмещение средств за выполненную с использованием карточки операцию. В большинстве случаев, если обслуживающий банк представил эмитенту достоверную и достаточную (по правилам системы) для авторизации информацию, ответственность за транзакцию в случае возникновения спора (диспута) ложится на эмитента. В частности, если транзакция оказалась выполненной по поддельной карте или украденной (потерянной) карте, ответственность за мошенничество возлагается на эмитента карты[155].

Вторая часть безналичной оплаты товаров/услуг заключается в расчетах между всеми участниками транзакции. Как уже отмечалось, торговое предприятие получает возмещение за операцию покупки от своего обслуживающего банка. Обслуживающий банк, в свою очередь получает возмещение с банка-эмитента. Гарантом расчетов между банками выступает платежная система, и в этом состоит ее важнейшая функция. Расчеты, как правило, производятся безакцептно (т. е. без получения специального разрешения их участников) через специальные счета, открываемые банками в расчетных банках платежной системы.

Наконец, банк-эмитент списывает средства по операции со счета своего клиента. Таким образом, при участии и гарантии платежной системы реализуется передача средств со счета клиента на счет торгового предприятия.

Основанием для расчетов между участниками транзакции могут быть авторизационные сообщения, которыми обменялись в процессе совершения транзакции обслуживающий банк и банк-эмитент. В этом случае по окончании бизнес-дня платежная система на основании имеющейся у нее информации осуществляет расчеты за прошедший бизнес-день между всеми своими банками-участниками. Системы, в которых расчеты производятся на основании авторизационного трафика, называются Single message system (SMS).

Иногда правила платежной системы таковы, что для инициализации расчетов между участниками транзакции обслуживающий банк должен отправить в платежную систему специальное финансовое сообщение, которое далее передается банку эмитенту. Только на основании этого сообщения платежная система осуществит расчеты между своими банками-участниками по выполненной операции. Специальное сообщение называется презентментом (presentment), а системы, производящие расчеты на основе презентментов — Dual message system (DMS).

Сегодня международные платежные системы поддерживают оба типа систем расчетов — SMS и DMS, отдавая предпочтение в расчетах по безналичным покупкам системам DMS.

В платежной системе время от времени по различным причинам, связанным с техническими проблемами при выполнении отдельных транзакций (например, дублирование обслуживающим банком авторизационного запроса) или совершением мошенничеств, могут возникать споры (диспуты) между банком-эмитентом и обслуживающим банком. Например, держатель карты может утверждать, что никогда не совершал транзакции, за которую с его счета были списаны деньги, или совершал транзакцию, но на другую сумму. Жизнь многогранна, и подобных «или» может быть много. Для разрешения возникающих споров платежные системы разрабатывают правила, предусматривающие использование специальных сообщений, которыми в случае возникновения диспутов обмениваются банки — участники системы.

В частности, если банк-эмитент в результате проведенного расследования, инициированного держателем карты, приходит к выводу о том, что некоторая транзакция, выполненная по карте этого клиента, является по установленным им причинам некорректной, эмитент направляет обслуживающему банку специальное сообщение, называемое chargeback (отказ от платежа), с указанием причины отказа от платежа. На основании этого сообщения платежная сеть переводит денежные средства, связанные с операцией, по которой произошел отказ, с корреспондентского счета обслуживающего банка на счет банка-эмитента. Возвращенные деньги эмитент далее переводит на счет клиента.

Обычно в соответствии с правилами платежной системы, если обслуживающий банк не согласен с мнением эмитента, он может направить ему повторный презентмент. В этом случае эмитент понимает, что его следующий повторный отказ от платежа будет означать начало арбитражного процесса между банками — участниками транзакции. Арбитром по возникшему диспуту, как правило, является администратор платежной системы. Банк может пытаться опротестовать и решение администратора системы, обратившись для этого в суд.

Проблема безопасности карточных операций

Что такое карточное мошенничество

Под карточным мошенничеством понимаются преднамеренные обманные действия некоторой стороны, основанные на применении технологии пластиковых карт и направленные на несанкционированное овладение финансовыми средствами, размещенными на «карточных» счетах клиентов банков-эмитентов пластиковых карт, или средствами, причитающимися торговому предприятию за операции по карточкам. Специалисты карточное мошенничество часто называют фродом (от англ. fraud — мошенничество, обман).

Мошенничества условно принято делить на две группы:

1) мошенничества со стороны эмиссии карт;

2) мошенничества со стороны обслуживания карт.

К первой группе относятся мошенничества, связанные с несанкционированным использованием карт эмитента (украденная карта, поддельная карта, кража идентификаторов держателя карты и т. п.), ко второй — мошенничества, инициатором которых стало торговое предприятие (поддельные (искаженные) слипы, повторный ввод операций и т. п.).

В качестве показателя уровня мошенничества рассматривается отношение объема понесенных финансовых потерь к общему объему продаж, выполненных по платежным картам (F/S или Fraud/Sales). Таким образом, уровень мошенничества оценивается только по операциям в торговых предприятиях. Единицей измерения коэффициента F/S принято считать базисный пункт (basis point, или сокращенно bp). Под одним базисным пунктом понимается уровень мошенничества, составляющий 0,01 % от всего торгового оборота по картам. Другими словами, уровень мошенничеств, равный одному базисному пункту, соответствует потере 1 цент. на каждые 100 долл. торгового оборота по карточкам.

Острота проблемы безопасности операций с использованием платежных карт

В последние 10 лет потери банков от операций по пластиковым картам составляют 7-11 цент. на 100 долл. оборота по картам (7-11 bp). Это существенно меньше потерь банков, связанных с клиентским кредитованием, составляющим 3–4 долл. на каждые 100 долл. выданных кредитов. Однако банки и платежные системы уделяют проблеме безопасности операций по пластиковым картам повышенное внимание. Это связано с тем, что в рассматриваемых случаях различна природа рисков и, как следствие, результат их проявления. В случае карточного мошенничества страдает клиент. Даже если потери, вызванные мошенничеством, берет на себя эмитент (что случается далеко не всегда), моральный ущерб, связанный с возникающими для держателя карты неудобствами, ощутим. Возможность фрода подрывает доверие банковских клиентов к карточной технологии в целом. И в этом главная проблема!

Для иллюстрации того, насколько карточное мошенничество подрывает доверие к картам, как платежному инструменту, выполним простой анализ. Средний человек на Западе использует свою карту для безналичных расчетов в среднем около 40 раз за год при характерном значении коэффициента использования карты, 0,1 в сутки. При сегодняшнем уровне мошенничества, равном примерно 10 bp, вероятность того, что очередная операция по карте выбранного нами господина завершится фродом, равна p = 0,001. В действительности, эта вероятность ниже, поскольку по скомпрометированной тем или иным способом карте проводится несколько операций и, кроме того, средний размер мошеннической операции выше, чем обычной. Однако для целей иллюстрации такая оценка вероятности того, что выполненная операция оказывается мошеннической, вполне подходит.

Тогда за 10 лет пользования картами держатель карты выполнит N = 400 безналичных покупок и вероятность того, что этот человек пострадает от карточного мошенничества при нынешнем уровне фрода, равна PF = 1? (1? р)N, близка к 0,33. Другими словами, примерно каждый третий из тех, кто пользуется картами уже 10 лет, при нынешнем уровне фрода пострадает от карточного мошенничества.

Выбранный нами для изучения держатель карты живет не в безвоздушном пространстве. Его окружают родные, друзья, коллеги. Если посчитать, что близкое окружение держателя карты состоит из 10 человек, то отсюда последует, что вероятность того, что хотя бы один человек из окружения пострадает, больше 0,98 (N = 4000).

Другими словами, большинство из нас знает о карточном мошенничестве не из книг и журналов, а из личного опыта. Конечно, такое близкое знакомство с карточным мошенничеством не станет поощрять нас к более интенсивному использованию своей пластиковой карты. Как следует из проведенных в США опросов 41 % американских держателей карт покупают меньше или вовсе избегают покупок через Интернет с помощью пластиковой карты! Поэтому безопасность операций по пластиковым картам является краеугольным камнем развития карточной индустрии, и этой проблеме уделяется значительное внимание со стороны платежных систем и банков.

Абсолютный размер карточного мошенничества очень грубо можно оценить следующим образом. В 2003 г. оборот по торговым операциям в платежных системах Visa и MasterCard составлял соответственно 2,5 и 1,3 трлн долл. Поскольку на эти две ведущие платежные системы приходится 85 % всего мирового торгового оборота по пластиковым картам, то весь торговый оборот по пластиковым в 2003 г. составлял примерно 4 трлн долл. С учетом уровня мошенничества (7-11 bp) легко получить, что абсолютный размер карточного фрода равнялся примерно 3–4 млд долл. в год.

Однако, это только видимая часть мошенничества. Как показывает опыт, значительная доля мошенничеств не попадает в отчеты платежных систем, поскольку банки, пытаясь защитить свою репутацию, часто не заявляют о случившемся фроде в платежные системы.

По данным консалтинговой компании Frost&Sullivan потери банков от карточного мошенничества в 2005 г. составили 7,9 млрд долл. По прогнозам компании к 2009 г. этот показатель вырастет до 15.5 млрд долл. в год. Некоторые эксперты считают оценки Frost&Sullivan завышенными, но в том, что размер потерь по порядку составляет несколько миллиардов долларов, никто не сомневается.

Помимо прямых финансовых потерь банки несут косвенные потери (уход клиентов, уменьшение оборотов, сокращение привлеченных средств из-за удара по репутации банка — теряется доверие к финансовым продуктам банка). В мире карты эмитируют более 20 тысяч банков. В каждом из них имеется отдел, занимающийся карточной безопасностью. Даже если средний бюджет одного такого отдела составляет 60 тыс. долл. в год, банки ежегодно тратят только на содержание таких отделов более миллиарда долларов.

Мы уж не говорим о затратах банков на покупку специального программного обеспечения, криптографических модулей, затратах на коммуникации (в случае отсутствия фрода все транзакции можно было бы выполнять в оффлайновом режиме) и т. п.

В результате общие годовые потери от последствий карточного мошенничества и затраты на уменьшение этих потерь для банков оказываются значительно выше полученной выше оценки.

Особенности современного карточного мошенничества К характерным особенностям карточного мошенничества следует отнести:

• использование мошенниками самых современных аппаратных и программных средств, благодаря их доступности и закономерному падению стоимости этих средств. В соответствии с законом Мура удваивание производительности вычислительной техники, объема памяти, пропускной способности каналов связи происходит через каждые соответственно 18, 12 и 9 месяцев[156].;

• высокий профессиональный уровень криминальных структур (в них нередко рекрутируются бывшие сотрудники банков и процессинговых центров);

• интернациональный характер криминальных банд в области карточного мошенничества — банды имеют свои представительства во многих странах мира;

• постоянный поиск новых возможностей по реализации мошенничеств, в том числе постоянное «тестирование» на прочность процессинговых систем банков. Такое тестирование включает проверку наличия в банке системы мониторинга транзакций, анализ алгоритма проверки отдельных реквизитов карты, оценку надежности защиты баз данных реквизитов карт и т. п.;

• высокая гибкость и оперативность криминальных структур: быстрая реакция на обнаружение дыры в системе защиты банка. С момента обнаружения уязвимости до момента реализации атаки проходит несколько дней;

• концентрация внимания на небольшом числе эмитентов, состав которых постоянно меняется. На бытовом языке это означает использование атаки на банк, при которой объектом мошенничества становятся большие группы клиентов банка. Атака реализуется с использованием обнаруженной уязвимости в системе обработки транзакций банка. Для мошенников атака является наиболее эффективным средством достижения цели, поскольку за время с момента обнаружения атаки до момента ее устранения при массовом использовании клиентской базы банка мошенники могут получить для себя хороший результат;

• распределение мошенничеств по нескольким основным категориям (на четыре наиболее распространенных вида мошенничества, о которых будет рассказано ниже, приходится около 96 % всего фрода);

• миграция типов мошенничества с одних рынков на другие. После того как на одном рынке удается найти эффективные средства противодействия какому-то виду мошенничества, мошенники начинают использовать отлаженную мошенническую схему на других рынках;

• около 80 % всех мошенничеств приходится на онлайновые транзакции. Это объясняется желанием мошенников поскорее «опустошить» счет держателя карты (для этого используются операции на большие суммы, обрабатываемые в режиме реального времени) и означает, что онлайновый характер выполнения операции не является эффективным средством борьбы с фродом;

• рост числа мошенничеств через банкоматы;

• кредитные карты — главная цель мошенников. Особое внимание уделяется «золотым», «платиновым» и другим еще более привилегированным картам. Приведенные в таблице данные показывают, что уровень мошенничеств по кредитным картам примерно в 4 раза выше, чем по дебетовым (табл. 1)[157];

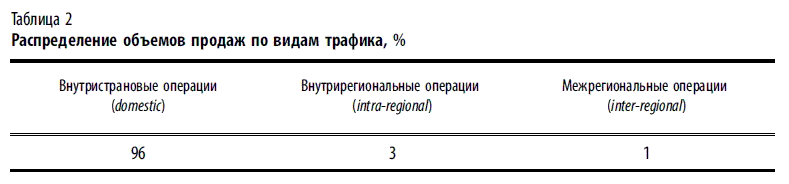

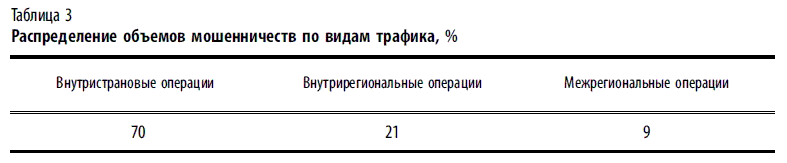

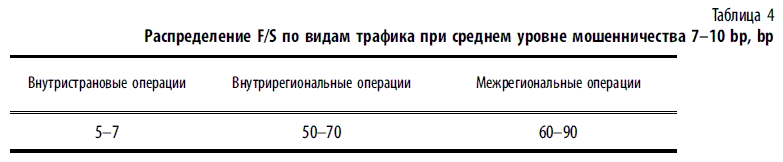

• платежные системы разбивают область своего присутствия на географические регионы, рынки которых имеют общие черты, хотя бы в силу своей географической близости. Оказывается, что внутристрановой (domestic) уровень мошенничества самый низкий, а межрегиональный — самый высокий (табл. 2–4).

Следует отметить, что переход банков на микропроцессорные карты приводит к миграции мошенничества в страны, где в основном развита «магнитная» инфраструктура приема карт. Это приводит к еще большей дифференциации уровней внутристранового фрода и остального фрода. Например, в Малайзии после перехода на чип уровень внутристранового фрода чуть превышает один базисный пункт, в то время как уровень фрода, приходящего из-за границы, составляет около 55 bp.

Основные виды мошенничества

Как отмечалось выше, мошенничества принято делить на две группы: мошенничества со стороны эмиссии карт и мошенничества со стороны обслуживания карт.

Мошенничества со стороны эмиссии

Основные виды мошенничества со стороны эмиссии:

• украденные (потерянные) карты (lost (stolen) cards);

• неполученные карты (not received items, NRI);

• поддельные карты (counterfeit);

• card not present-фрод;

• кража персональных данных держателя карты (ID theft). Украденные/потерянные карты. Самый старый и естественный вид мошенничества — держатель карты теряет карту сам либо ее у него крадут. До момента обнаружения пропажи и блокировки карты в системе проходит время, которым пользуются мошенники, в руках которых оказалась карта.

Долгое время этот вид мошенничества являлся самым популярным. Сейчас в Европе по данным крупнейших платежных систем на него приходится 25–30 % всего объема фрода.

Неполученные карты. Карты, украденные во время их пересылки из банка клиенту. Вся ответственность за мошенничество в этом случае лежит на эмитенте. По данным крупнейших платежных систем на этот вид мошенничества приходится 3,0–5,5 % всего объема фрода.

Поддельные карты. Этот вид мошенничества состоит в том, что мошеннику удается изготовить карту с реквизитами, совпадающими с реквизитами реальной карты настолько, что по поддельной карте можно выполнять операции, выдавая ее за реальную карту.

Подделка карт начиналась с технологии срезанных цифр карты и перестановки их местами. Потом стало практиковаться переэмбоссирование номера карты. С появлением и распространением электронных терминалов основным способом подделки карт стал скимминг (skimming) — перенос данных магнитной полосы реальной карты на другую карту, которую мошенники изготавливают сами или получают в результате кражи заготовок карт в банке или производящем заготовки карт предприятии.

Данные реальной карты мошенники чаще всего получают с помощью недобросовестного персонала магазина, который незаметно для держателя карты копирует содержимое магнитной дорожки карты с использованием специального устройства, имеющего считыватель магнитной полосы и способного хранить информацию о нескольких десятках карт.

В последнее время активно используются и другие способы кражи данных магнитной дорожки карт. В частности, в банкоматах мошенники используют накладной ридер, записывающий данные магнитной дорожки карт, а также видеокамеру или накладную клавиатуру для кражи значения ПИН-кода.

Еще 3–4 года тому назад в Европе подделка карт являлась самым распространенным видом мошенничества, на который по данным крупнейших платежных систем приходилось 34–37 % всего объема фрода. В связи с активной миграцией на микропроцессорные карты сегодня в Европе и Азиатско-Тихоокеанском регионе уровень мошенничества по поддельным картам существенно снизился.

Card not present-фрод. По определению CNP-транзакция (card not present) представляет собой операцию покупки по пластиковой карте, в момент совершения которой клиент лично не присутствует в точке продажи (торговом предприятии). В этом случае он сообщает торговому предприятию реквизиты своей карты (обычно номер карты, ее срок годности и значение CVV2/CVC2), необходимые для проведения авторизации, заочно (письмом, по телефону, сети передачи данных и т. д.).

Существуют три основных вида CNP-транзакций: рекуррентные платежи, MO (ТО) — транзакции и транзакции электронной коммерции (далее — ЭК). Под транзакцией электронной коммерции понимается CNP-транзакция, при совершении которой обмен данными между держателем пластиковой карты и торговым предприятием по реквизитам карты и платежа происходит через Интернет.

К 2010 г. прогнозируется, что среднемировая доля CNP-транзакций достигнет 40 % от всего торгового оборота в секторе B2C. При этом на операции электронной коммерции будет приходиться 60 % всего объема CNP-транзакций, из которых примерно 60 % операций будут оплачиваться с использованием пластиковой карты.

Сегодня на долю ЭК приходится около 18 % всех карточных операций «Покупка». Рост оборотов ЭК составляет около 40 % в год. Каждый десятый житель планеты является онлайновым покупателем.

Возможность совершить покупку заочно (при отсутствии покупателя в точке продажи) всегда являлась привлекательной как для покупателя, так и для продавца. Для покупателя — из-за удобства способа покупки (не выходя из дома, в любое время суток, в спокойном режиме без очереди и т. п.), для продавца — главным образом, благодаря возможности снижения накладных расходов на организацию торговли и возможности круглосуточно рекламировать свой товар широкой аудитории потенциальных покупателей.

На первом этапе развития «заочной» торговли наиболее распространенным способом заказа товара во время проведения покупки были почта, телеграф и телефон. Поэтому подобные транзакции получили название MO/TO [Mail Order (Telephone Order)] транзакций. Единственная проблема в то время состояла в организации расчетов за такие покупки. Продавцу хотелось заранее идентифицировать покупателя и убедиться в его кредитоспособности. С распространением пластиковых карт эта проблема в определенной степени решилась — у торговых предприятий появилась возможность получить относительно надежные гарантии кредитоспособности покупателя.

Относительность гарантии заключалась в том, что при заочных покупках вероятность мошенничества по кредитным картам становится недопустимо высокой. В связи с повышенным риском мошенничества по CNP-транзакциям, с одной стороны, и привлекательностью подобных операций с точки зрения торговых предприятий и, следовательно, обслуживающих их банков, с другой, платежные системы разрешают подобные операции, меняя при этом распределение ответственности за финансовый результат операции в случае возникновения мошенничества. Это изменение формулируется следующим образом: если транзакция электронной коммерции выполнена без использования надежной технологии, ответственность за мошенничество по таким операциям лежит на обслуживающем банке.

Сегодня под надежной технологией в международных платежных системах понимается обязательная онлайновая авторизация с использованием алгоритма 3D Secure[158]. При поддержке этой технологии торговым предприятием распределение ответственности по операции становится классическим: в случае корректного представления данных обслуживающим банком ответственность за результат операции несет эмитент.

Уровень мошенничеств по CNP-транзакциям в мире составляет примерно 70 базисных пунктов (в Европе 25–35 базисных пунктов), т. е. на порядок выше, чем в среднем по карточному бизнесу. По признанию международных платежных систем 80 % всех отказов от платежей (chargeback) в карточной индустрии приходится на операции электронной коммерции.

Для совершения мошенничества в случае CNP-транзакции, для обработки которой не используется протокол 3D Secure, достаточно знать самые простые реквизиты карты — ее номер, срок действия и, возможно, значение CVC2/CVV2. Поэтому для повышения безопасности по правилам платежных систем все CNP-транзакции должны выполняться только в режиме реального времени.

В ЭК отмечается высокий уровень латентности: по данным мирового банка до 80 % всех случившихся мошенничеств банками не объявляется. Даже если учитывать только объявленный фрод, то по данным крупнейших платежных систем в настоящее время в Европе на ЭК приходится около 25–30 % всего карточного фрода.

В связи с миграцией банковской эмиссии на микропроцессорные карты CNP-фрод становится объектом повышенного интереса со стороны криминальных структур. Как и прогнозировали эксперты, в странах, мигрировавших на чип, отмечается резкий рост мошенничества по транзакциям ЭК. Так в Великобритании в 2005 г. скорость годового роста CNP-фрода составила 21 %, а в абсолютном выражении на этот вид мошенничества пришлось 183,2 млн фунтов стерлингов, что почти в 2 раза превысило потери банков от поддельных карт и более чем в 2 раза — потери от использования украденных (потерянных) карт. В 2006 г. тенденция продолжилась, и CNP-фрод вырос на 16 % по сравнению с 2005 г. На него в 2006 г. уже приходилась половина всех потерь английских банков по карточным операциям! По данным APACS за первую половину 2007 г. рост CNP-фрода составил 44 % в сравнении с аналогичным периодом 2006 г., достигнув размера 137 млн фунтов стерлингов за шесть месяцев.

Кража персональных данных (ID theft). Кража персональных данных клиентов с целью их использования в карточных мошенничествах бывает следующих видов: мошеннические аппликации, перехват счета, Phishing, утечка информации из процессинговых центров (главным образом торговых предприятий), перехват данных при их передаче по сетям. Другими словами, при использовании этого вида мошенничества кража данных, достаточных для осуществления карточного фрода, производится без непосредственного использования карты (данные крадутся не с карты, как в случае скимминга).

Мошеннические аппликации (fraudulent applications): мошенник использует чужое удостоверение личности (найденное/украденное/подделанное) для подачи заявления на получение кредитной банковской карты с указанием адреса, по которому карта может быть легко и безопасно получена.

Перехват счета (account takeover): мошенник получает данные о реквизитах карты/счета, например, из оказавшихся в его распоряжении банковских стейтментов держателя карты, далее звонит в банк и сообщает об изменении своего адреса, а чуть позже запрашивает новую карту с доставкой ее по «новому» адресу.

Phishing и вирусные атаки (с целью получения персональных данных клиентов): злоумышленники по электронной почте рассылают держателям кредитных карт запросы якобы от банков с просьбой подтвердить или обновить персональную информацию клиентов, связанную с картами.

Кража данных в процессинговых центрах онлайновых магазинов в Интернете. Самый громкий скандал произошел в начале 2007 г., когда стало известно о крупнейшем в мире похищении клиентской базы данных. В результате утечки конфиденциальной информации более 45 млн человек, воспользовавшихся пластиковыми картами при оплате покупок в более чем 2,5 тыс. магазинах компании TJX, расположенных в США и Великобритании, могут стать жертвами мошенников.

Самое интересное в «похищении века» заключается в том, что оно было совершено еще летом 2005 г., но в течение полутора лет хакерская атака оставалась незамеченной экспертами компании. Утечка вскрылась только в конце прошлого 2006 г., и в декабре 2006 г. TJX уведомила американские власти о том, что украдена информация по 45,7 млн кредитных карт, использованных в магазинах компании между 31 декабря 2002 г. и 23 ноября 2003 г. В распоряжении мошенников оказались также анкетные данные 455 тыс. клиентов, возвративших купленные товары.

Не исключено, что хакеры похитили информацию и по транзакциям, совершенным позже. Быть уверенными в своей защите могут только клиенты, совершавшие покупки после 18 декабря 2005 г., когда компьютерная сеть TJX была проверена специалистами General Dynamics и IBM, которые и раскрыли факт похищения. Полиция считает, что хакеры перепродали информацию другим мошенникам. Известны случаи массового мошенничества по картам, информация по которым была украдена в TJX. Известно также, что американские банки к середине 2007 г. перевыпустили более 200 тыс. карт для своих клиентов в связи с инцидентом, связанным с TJX.

Утечка информации через недобросовестных сотрудников процессинговых центров и банков. По статистике источником 20 % всех финансовых потерь банка являются нечестные сотрудники, 10 % — обиженные сотрудники, 55 % — халатность персонала, только 9 % — внешние атаки.

Перехват данных при их передаче (беспроводные соединения, подключение мошенников к выделенным линиям связи). Этот способ кражи персональных данных является сегодня достаточно редким, поскольку его эффективность невысока (высокая стоимость кражи данных одного клиента).

Другой способ «электронной» кражи персональных данных — использование специальных программ-шпионов (spyware). Такие программы умеют читать, записывать и удалять файлы на персональном компьютере клиента, изменять компьютерные настройки, в том числе отвечающие за сетевой доступ к компьютеру, тем самым, открывая хакерам доступ к содержащейся в нем информации. Программы-шпионы могут переформатировать компьютерный диск, сканировать изменения в файлах, следить за набираемыми на клавиатуре данными с целью кражи паролей. Во время сетевых сессий компьютера эти программы передают собранную ими информацию интересующейся ею стороне.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

Анатомия Эго

Анатомия Эго Давайте теперь рассмотрим, как управлять своим Эго. Нам нужно уметь держать его в узде. Ум – это весьма сильная часть, которая является, по сути, компьютером, без которого человек безоружен. Но Эго мешает нам использовать ум по его прямому назначению. Ум – это

Описание реализации карточного проекта в банке на примере конкретного продукта

Описание реализации карточного проекта в банке на примере конкретного продукта Необходимость построения сбалансированной продуктовой линейки кредитных карточных продуктов. Стратегия развития бизнеса банка как определяющая основа построения продуктовой линейкиНа

4.6.4. Способы мошенничества мнимых инвесторов и посредников

4.6.4. Способы мошенничества мнимых инвесторов и посредников Ниже мы приводим советы, как не попасть в руки мошенников при поиске инвестиций[6]. В таблице 14 приведен список заманчивых предложений мошенников искателям капитала.Таблица 14 Предложения, которые встречает на

НЕКОТОРЫЕ ОСНОВЫ КАРТОЧНОГО БИЗНЕСА Предмет анализа

НЕКОТОРЫЕ ОСНОВЫ КАРТОЧНОГО БИЗНЕСА Предмет анализа Платежной системой обычно называют некоторую совокупность кредитных организаций, выполняющих совместно расчетные операции. Основой существования любой такой системы является определенная расчетная технология и

КАЧЕСТВЕННЫЕ ВОПРОСЫ ОРГАНИЗАЦИИ КАРТОЧНОГО БИЗНЕСА В БАНКЕ

КАЧЕСТВЕННЫЕ ВОПРОСЫ ОРГАНИЗАЦИИ КАРТОЧНОГО БИЗНЕСА В БАНКЕ Традиционно вопросы, связанные с организацией карточного банковского бизнеса, принято рассматривать с точки зрения наиболее ярких и инновационных сторон. Карточный бизнес появился вместе с новыми

Кредиты лжецам и NINA: банки в оргии мошенничества

Кредиты лжецам и NINA: банки в оргии мошенничества Уроки российского дефолта 1998 г. и системный кризис LTCM были забыты главными игроками нью-йоркского финансового истэблишмента уже через несколько недель. Поддерживаемые с флангов вундеркиндами-разработчиками новых

Кредиты лжецов, НИНА и оргия банковского мошенничества

Кредиты лжецов, НИНА и оргия банковского мошенничества Не прошло много времени, как кредитные банки США осознали, что сидят на золотой жиле куда более богатой, чем в дни калифорнийской золотой лихорадки. Банки поняли, что они могут делать деньги просто на объёмах выданных

§ 1. Объективные признаки мошенничества

§ 1. Объективные признаки мошенничества В ст. 35 Конституции РФ закреплено: Право частной собственности охраняется законом (ч. 1); каждый вправе иметь имущество в собственности, владеть, пользоваться и распоряжаться им как единолично, так и совместно с другими лицами (ч. 2).

§ 2. Субъективные признаки мошенничества

§ 2. Субъективные признаки мошенничества Субъективные признаки состава преступления играют важную роль в оценке противоправного деяния и человека, его совершившего. Очень сложно узнать внутреннюю мотивацию человека, который решился на совершение преступления,

§ 1. Особенности мошенничества при купле-продаже жилой недвижимости

§ 1. Особенности мошенничества при купле-продаже жилой недвижимости Как отмечал знаменитый персонаж из произведения Михаила Булгакова, Воланд: «Квартирный вопрос испортил москвичей»[177]. По всем статистическим показателям эти слова не утратили актуальность и сегодня (и

§ 3. Особенности мошенничества в сфере жилищного строительства

§ 3. Особенности мошенничества в сфере жилищного строительства Мошенничество является нередким явлением в сфере жилищного строительства. Преступное деяние зачастую сводится к созданию фиктивных компаний, выступающих в качестве одной из сторон в сделке, берущей на себя

Анатомия смелости

Анатомия смелости Известно, что смелость помогает побороть страх на рабочем месте (главную преграду на пути к переменам и инновациям). И на эту тему проводится довольно много исследований.Они, похоже, подтверждают то, что многие знали интуитивно, – в частности, что

АНАТОМИЯ ПРИВЫЧКИ

АНАТОМИЯ ПРИВЫЧКИ Ваш мозг был запрограммирован биологически еще до вашего рождения некоторыми программами выживания. Одна из этих программ заставляет вас быть начеку при встрече с чем-то неизвестным. Инстинкт.Это восходит к тем временам, когда наши предки рыскали по